WooCommerce ha pubblicato un avviso su una vulnerabilità XSS mentre Wordfence contemporaneamente ha informato di una vulnerabilità critica in un plug-in WooCommerce denominato Dokan Pro. L'avviso su Dokan Pro avverte che una vulnerabilità SQL Injection consente agli aggressori non autenticati di estrarre informazioni sensibili dal database di un sito web.

Plug-in WordPress Dokan Pro

Il plug-in Dokan Pro consente all'utente di trasformare il proprio sito Web WooCommerce in un mercato multi-vendor simile a siti come Amazon ed Etsy. Attualmente ha oltre 50.000 installazioni. Le versioni dei plugin fino alla 3.10.3 inclusa sono vulnerabili.

Secondo WordFence, la versione 3.11.0 rappresenta la versione completamente patchata e più sicura.

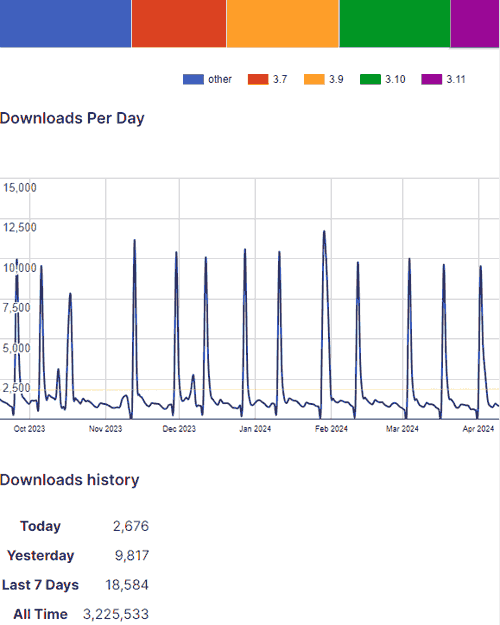

WordPress.org elenca il numero attuale di installazioni di plugin della versione lite a oltre 50.000 e un numero totale di installazioni di tutti i tempi di oltre 3 milioni. Al momento solo il 30,6% delle installazioni utilizzava la versione più aggiornata, la 3.11, il che potrebbe significare che il 69,4% di tutti i plugin Dokan Pro sono vulnerabili.

Schermata delle statistiche di download del plugin Dokan

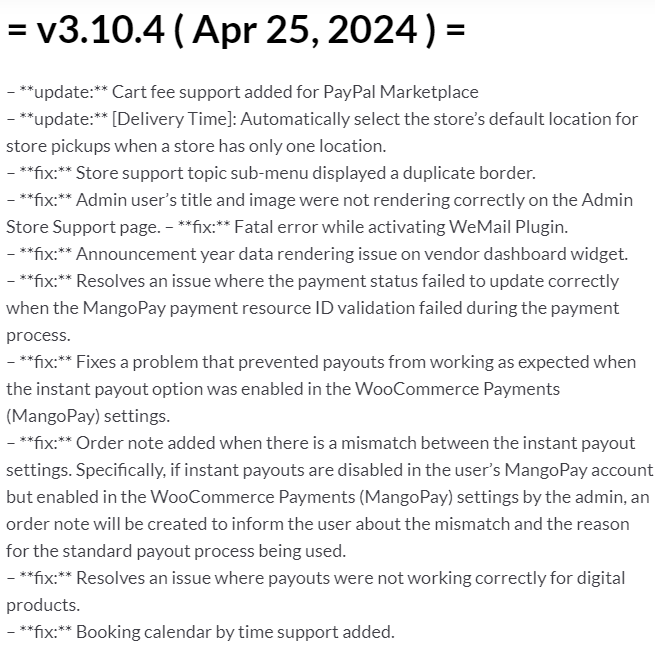

Il registro delle modifiche non mostra la patch di vulnerabilità

Il registro delle modifiche è ciò che dice agli utenti di un plugin cosa è contenuto in un aggiornamento. La maggior parte dei creatori di plugin e temi pubblicherà un chiaro avviso che un aggiornamento contiene una patch di vulnerabilità. Secondo Wordfence, la vulnerabilità colpisce le versioni fino alla versione 3.10.3 inclusa. Ma la notazione del registro delle modifiche per la versione 3.10.4 rilasciata il 25 aprile 2024 (che dovrebbe essere corretta) non mostra che esista una patch. È possibile che l'editore di Dokan Pro e Dokan Lite non volesse allertare gli hacker della vulnerabilità critica.

Schermata del registro delle modifiche di Dokan Pro

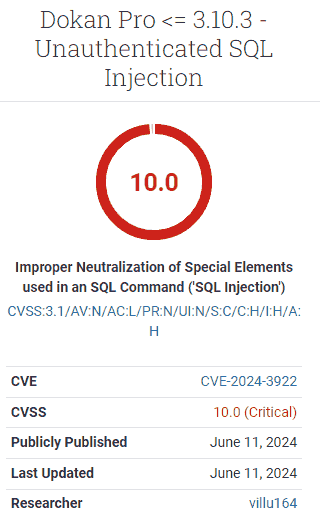

Punteggio CVSS 10

Il Common Vulnerability Scoring System (CVSS) è uno standard aperto per l'assegnazione di un punteggio che rappresenta la gravità di una vulnerabilità. Il punteggio di gravità si basa su quanto sia sfruttabile, sul suo impatto, oltre a parametri supplementari come sicurezza e urgenza che insieme si sommano a un punteggio totale dal meno grave (1) al più alto (10).

Il plugin Dokan Pro ha ricevuto un punteggio CVSS di 10, il livello di gravità più alto, il che significa che si consiglia a tutti gli utenti del plugin di agire immediatamente.

Screenshot del punteggio di gravità della vulnerabilità di Dokan Pro

Descrizione della vulnerabilità

È stato scoperto che Dokan Pro contiene una vulnerabilità SQL Injection non autenticata. Esistono vulnerabilità autenticate e non autenticate. Non autenticato significa che un utente malintenzionato non ha bisogno di acquisire le credenziali dell'utente per lanciare un attacco. Tra i due tipi di vulnerabilità, quella non autenticata è lo scenario peggiore.

Una vulnerabilità SQL Injection di WordPress è quella in cui un plugin o un tema consente a un utente malintenzionato di manipolare il database. Il database è il cuore di ogni sito Web WordPress, dove si trovano tutte le password, i nomi di accesso, i post, i temi e i dati dei plug-in. Una vulnerabilità che consente a chiunque di manipolare il database è considerevolmente grave: è davvero grave.

Ecco come lo descrive Wordfence:

“Il plugin Dokan Pro per WordPress è vulnerabile all'SQL Injection tramite il parametro 'code' in tutte le versioni fino alla 3.10.3 inclusa a causa dell'escape insufficiente sul parametro fornito dall'utente e della mancanza di preparazione sufficiente sulla query SQL esistente. Ciò consente agli aggressori non autenticati di aggiungere ulteriori query SQL a query già esistenti che possono essere utilizzate per estrarre informazioni sensibili dal database.

Azione consigliata per gli utenti Dokan Pro

Si consiglia agli utenti del plugin Dokan Pro di considerare l'aggiornamento dei propri siti il prima possibile. È sempre prudente testare gli aggiornamenti prima di caricarli in tempo reale su un sito web. Ma a causa della gravità di questa vulnerabilità, gli utenti dovrebbero considerare di accelerare questo aggiornamento.

WooCommerce ha pubblicato un avviso su una vulnerabilità che colpisce le versioni 8.8.0 e successive. La vulnerabilità è classificata 5.4, ovvero una minaccia di livello medio e colpisce solo gli utenti che hanno attivato la funzione Attributo ordine. Tuttavia, WooCommerce consiglia “fortemente” agli utenti di aggiornare il prima possibile alla versione più recente (al momento della stesura di questo articolo), WooCommerce 8.9.3.

Vulnerabilità WooCommerce Cross Site Scripting (XSS).

Il tipo di vulnerabilità che colpisce WooCommerce si chiama Cross Site Scripting (XSS), che è un tipo di vulnerabilità che dipende dal fatto che un utente (come un amministratore del negozio WooCommerce) faccia clic su un collegamento.

Secondo WooCommerce:

“Questa vulnerabilità potrebbe consentire il cross-site scripting, un tipo di attacco in cui un utente malintenzionato manipola un collegamento per includere contenuto dannoso (tramite codice come JavaScript) su una pagina. Ciò potrebbe influire su chiunque faccia clic sul collegamento, inclusi un cliente, il commerciante o l'amministratore del negozio.

…Non siamo a conoscenza di alcuno sfruttamento di questa vulnerabilità. Il problema è stato originariamente riscontrato attraverso il programma di ricerca proattiva sulla sicurezza di Automattic con HackerOne. I nostri team di supporto non hanno ricevuto segnalazioni di sfruttamento e le analisi del nostro team di ingegneri non hanno rivelato che fosse stato sfruttato.”

Gli host web dovrebbero essere più proattivi?

Sviluppatore web ed esperto di marketing per la ricerca Adam J. Humphreys, Of Making 8, inc. (Profilo LinkedIn), ritiene che gli host web dovrebbero essere più proattivi nell'applicare patch alle vulnerabilità critiche, anche se ciò potrebbe causare la perdita di funzionalità di alcuni siti in caso di conflitto con altri plug-in o temi in uso.

Adamo osservò:

“Il problema più profondo è il fatto che WordPress rimane senza aggiornamenti automatici e con una vulnerabilità costante che è l’illusione che i suoi siti siano sicuri. La maggior parte degli aggiornamenti core non vengono eseguiti dagli host e quasi ogni singolo host non esegue alcun aggiornamento dei plugin, anche se lo fa finché non viene eseguito un aggiornamento core. Poi c’è il fatto che la maggior parte degli aggiornamenti dei plugin premium spesso non vengono eseguiti automaticamente. Molti dei quali contengono patch di sicurezza critiche”.

Ho chiesto se intendesse un aggiornamento push, in cui un aggiornamento viene forzato su un sito web.

“Esatto, molti host non eseguiranno gli aggiornamenti finché non verrà effettuato un aggiornamento del core di WordPress, gli ingegneri di Softaculous (un programma di installazione automatica di WordPress) me lo hanno confermato. WPEngine che afferma che gli aggiornamenti completamente gestiti non lo fanno sulla frequenza per applicare tempestivamente le patch per detti plug-in. WordPress senza una gestione continua è una vulnerabilità, eppure la metà di tutti i siti web sono realizzati con esso. Questa è una svista da parte di WordPress che, a mio parere, dovrebbe essere affrontata.”

Per saperne di più su Wordfence:

Dokan Pro <= 3.10.3 – SQL Injection non autenticato

Leggi la documentazione ufficiale sulle vulnerabilità di WooCommerce:

WooCommerce aggiornato per risolvere la vulnerabilità degli scripting cross-site

Immagine in primo piano di Shutterstock/Nuova Africa