È stata scoperta una vulnerabilità ad alta gravità nel plugin per la creazione di siti Web Elementor che potrebbe consentire a un utente malintenzionato di caricare file sul server del sito Web ed eseguirli. La vulnerabilità risiede nella funzionalità di caricamento dei modelli.

Caricamento illimitato di file con vulnerabilità di tipo pericoloso da parte di Elementor

Il costruttore di siti Web Elementor è un popolare plug-in WordPress con oltre 5 milioni di installazioni. La popolarità è guidata dalla sua funzionalità di trascinamento della selezione semplice da utilizzare per la creazione di siti Web dall’aspetto professionale.

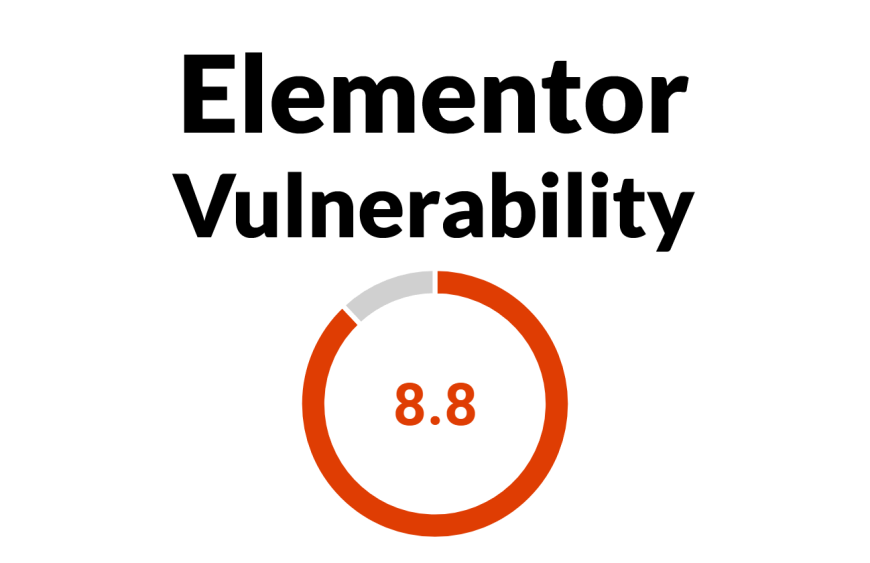

La vulnerabilità scoperta in Elementor ha un punteggio di 8.8/10 e si dice che renda i siti Web che utilizzano Elementor aperti a un’esecuzione di codice in modalità remota grazie alla quale un utente malintenzionato è in grado di controllare essenzialmente il sito Web interessato ed eseguire vari comandi.

Il tipo di vulnerabilità è descritto come caricamento illimitato di file di tipo pericoloso. Questo tipo di vulnerabilità è un exploit in cui un utente malintenzionato è in grado di caricare file dannosi che a loro volta consentono all’utente malintenzionato di eseguire comandi sul server del sito Web interessato.

Questo tipo di problema è generalmente descritto in questa maniera:

“Il prodotto consente all’aggressore di caricare o trasferire file di tipo pericoloso che possono essere elaborati automaticamente all’interno dell’ambiente del prodotto.”

Wordfence descrive questa specifica vulnerabilità:

“Il plug-in Elementor Website Builder … per WordPress è vulnerabile all’esecuzione di codice remoto tramite caricamento di file in tutte le versioni fino alla 3.18.0 inclusa tramite la funzionalità di importazione dei modelli.

Ciò consente agli aggressori autenticati, con accesso a livello di collaboratore e superiore, di caricare file ed eseguire codice sul server.

Wordfence indica inoltre che non esiste una patch per risolvere questo problema e consiglia di disinstallare Elementor.

“Nessuna patch nota disponibile. Esamina in modo approfondito i dettagli della vulnerabilità e adotta soluzioni di mitigazione in base alla tolleranza al rischio della tua organizzazione. Potrebbe essere meglio disinstallare il software interessato e trovare un sostituto.”

Aggiornamento della versione Elementor 3.18.1

Elementor ha rilasciato oggi un aggiornamento alla versione 3.18.1. Non è chiaro se questa patch risolva la vulnerabilità poiché il sito Wordfence attualmente afferma che la vulnerabilità non è stata corretta.

Il log delle modifiche descrive questo aggiornamento:

“Correzione: migliore applicazione della sicurezza del codice nel meccanismo di caricamento file”

Questa è una vulnerabilità segnalata di recente e i fatti potrebbero cambiare. Wordfence avverte però che gli hacker stanno già attaccando i siti web di Elementor perché la loro versione a pagamento ha già bloccato undici tentativi di hacking al momento della pubblicazione dell’annuncio.

Leggi l’avviso di Wordfence: