Plugin WordPress abusato per installare e-skimmer nei siti di e-commerce

Gli autori delle minacce sfruttano un plugin di WordPress per inserire codice PHP dannoso nei siti di e-commerce e rubare i dati delle carte di credito.

I ricercatori di Sucuri hanno osservato gli autori delle minacce utilizzare un plugin WordPress snippet PHP per installare codice dannoso negli e-store WooCommerce e raccogliere i dettagli delle carte di credito.

Nella campagna individuata dagli esperti, gli aggressori utilizzano un plugin WordPress molto oscuro chiamato Frammenti di Deskyche ha solo poche centinaia di installazioni attive al momento in cui scrivo.

Dessky Snippets è un plugin leggero e semplice che offre agli utenti la possibilità di aggiungere facilmente codice PHP personalizzato dall'amministratore di WordPress.

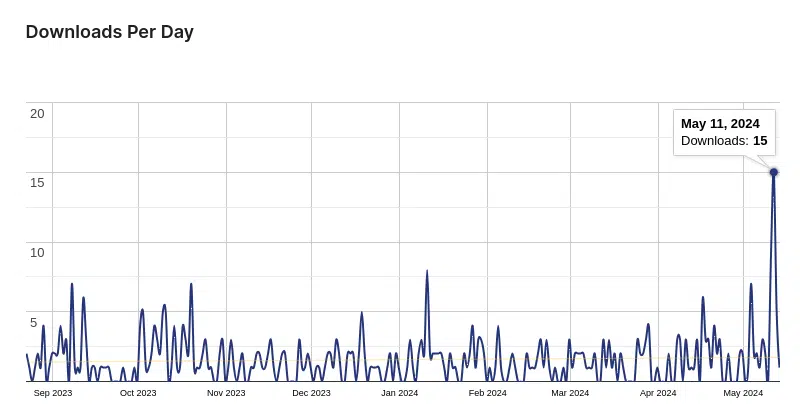

La campagna è avvenuta l’11 maggio e i ricercatori hanno osservato un’impennata dei download del plugin Dessky Snippets a partire da quello stesso giorno. In questo momento, il plugin WordPress ha oltre 200 installazioni attive.

Gli aggressori hanno sfruttato il plugin Desky Snippets per inserire una carta di credito PHP lato server schiumatoio elettronico.

“Questo codice dannoso è stato salvato nel file dnsp_settings opzione in WordPress wp_opzioni table ed è stato progettato per modificare il processo di pagamento in WooCommerce manipolando il modulo di fatturazione e inserendo il proprio codice.” si legge il analisi pubblicato da Sucuri.

Il malware ha due componenti principali. La prima parte utilizza una funzione falsa denominata “twentytwenty_get_post_logos()” per collegarsi al modulo di fatturazione di WooCommerce. La funzione aggiunge campi aggiuntivi al modulo di fatturazione per richiedere i dettagli della carta di credito prima del solito. La seconda parte prevede uno skimmer offuscato di carte di credito che monitora i dati POST per parametri specifici. Quando il malware rileva questi parametri, invia tutte le informazioni di fatturazione e della carta di credito raccolte a un URL di terze parti “hxxps://2of[.]cc/wp-contenuto/”.

I ricercatori hanno notato che il modulo di fatturazione associato all'overlay utilizzato dagli aggressori ha la funzione di completamento automatico disabilitata. I campi sono impostati con completamento automatico=”disattivato”.

Disabilitare la funzione di riempimento automatico sul modulo di pagamento falso è un trucco di evasione che riduce le possibilità che il browser avvisi gli utenti dell'immissione di informazioni sensibili. I campi rimangono vuoti finché non vengono compilati manualmente, facendoli sembrare input regolari e necessari per la transazione e riducendo i sospetti dell'utente.

“In sostanza, i siti di e-commerce sono gli obiettivi principali degli hacker a causa dei dati preziosi che gestiscono.” conclude la relazione. “Ecco una semplice guida per proteggere il tuo negozio online:

- Mantieni aggiornato il tuo software: aggiorna regolarmente il tuo CMS, i plugin, i temi e tutti i componenti di terze parti per correggere le vulnerabilità.

- Utilizza password complesse: assicurati che tutti gli account, incluse le credenziali di amministratore, sFTP e database, abbiano password complesse e univoche.

- Seleziona script attendibili: integra solo JavaScript di terze parti provenienti da fonti affidabili. Evita script di terze parti non necessari.

- Monitorare le minacce: controlla regolarmente il tuo sito per rilevare eventuali segni di malware, modifiche non autorizzate o eventuali indicatori di compromissione.

- Implementare un firewall: Usare un firewall dell'applicazione Web per bloccare bot dannosi, applicare virtualmente patch alle vulnerabilità note e filtrare il traffico dannoso.

- Configura un CSP: Stabilire una politica di sicurezza dei contenuti (CSP) per proteggersi da clickjacking, cross-site scripting (XSS) e altre minacce.”

Seguimi su Twitter: @securityaffairs E Facebook E Mastodonte

(Affari di sicurezza – hacking, WordPress)