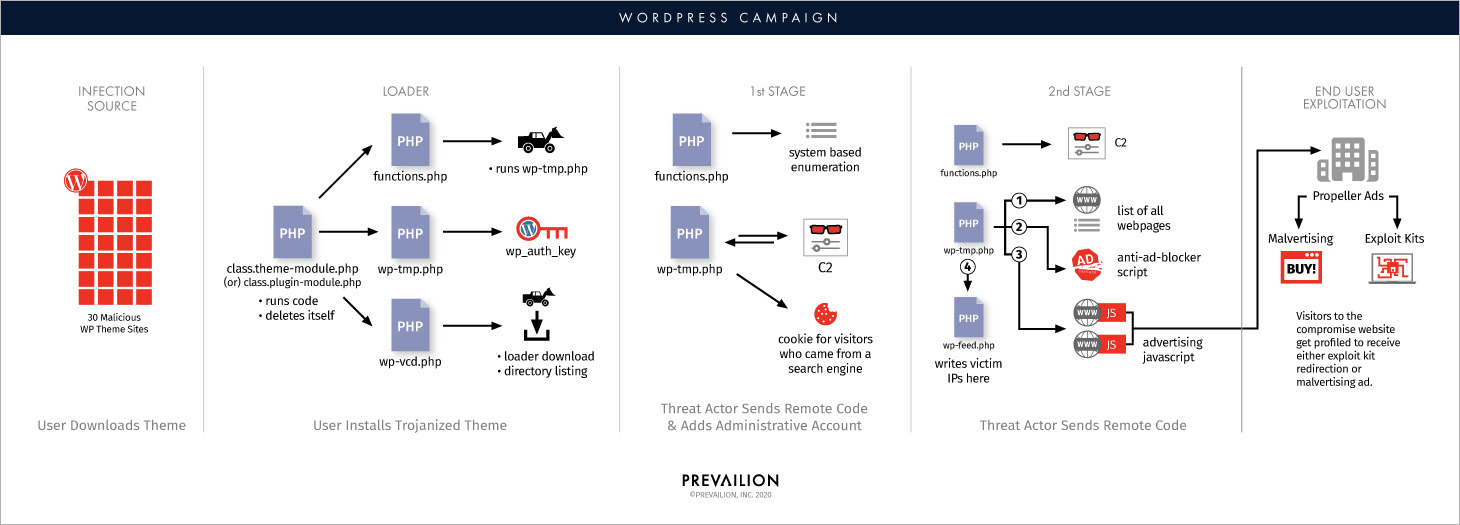

Un attore di minacce che ha infettato più di 20.000 siti WordPress eseguendo lo stesso trucco per almeno tre anni: distribuendo versioni trojanizzate di temi e plugin WordPress premium.

L'operazione conta decine di marketplace non ufficiali, probabilmente gestiti dallo stesso attore, appositamente creati per fornire componenti WordPress annullati (piratati).

Una volta che la vittima carica un componente compromesso sul server web, l'autore della minaccia può aggiungere un account amministrativo e avviare le fasi dell'attacco che precedono la frode pubblicitaria e la fornitura di kit di exploit ai visitatori del sito web.

La rete di distribuzione conta almeno 30 siti web, elencati alla fine dell'articolo, che vengono attivamente promossi. La rete di siti Web compromessi è significativa, 20.000 è una stima prudente poiché alcuni plugin e temi contaminati hanno oltre 125.000 visualizzazioni. Un componente, “Ultimate Support Chat”, ha circa 700.000 visualizzazioni.

Per quanto riguarda le vittime, le piccole e medie imprese in vari settori rappresentano un quinto. Alcuni dei più importanti sono:

- un sito web decentralizzato di mining di criptovalute

- una società di compravendita di azioni con sede negli Stati Uniti

- una piccola banca con sede negli Stati Uniti

- un'organizzazione petrolifera/chimica gestita dal governo

- una compagnia assicurativa con sede negli Stati Uniti

- un grande produttore con sede negli Stati Uniti

- un'organizzazione statunitense che offre soluzioni per carte di pagamento

- un'organizzazione di servizi IT con sede negli Stati Uniti

Dietro l'acquisizione c'è il malware WP-VCD che è stato documentato nei rapporti sulla sicurezza da febbraio 2017 e segnalato dagli utenti su vari forum di supporto.

Gli aggressori hanno inserito nei componenti di WordPress due file PHP dannosi ('class.theme-module.php' e 'class.plugin-modules.php') con funzioni per la comunicazione di comando e controllo (C2) e responsabili dell'attivazione del malware (' wp-vcd.php'). Successivamente, i due file si cancellano da soli.

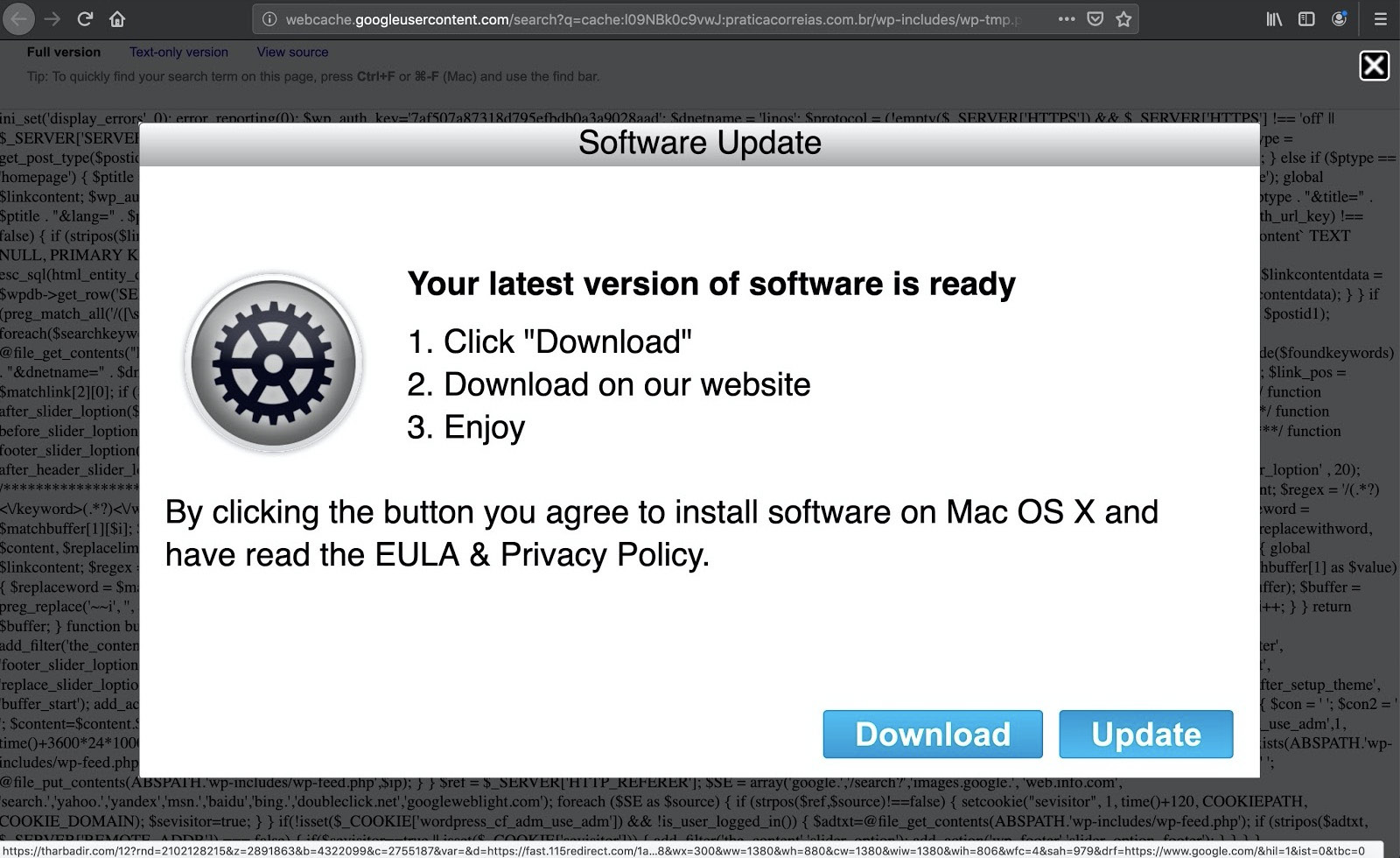

I ricercatori della società di intelligence sulla sicurezza Prevailion hanno scoperto che nella prima fase dell'attacco viene scaricato un codice aggiuntivo per aggiungere un cookie persistente al browser di un visitatore quando arriva sul sito Web compromesso da Google, Yahoo, Yandex, MSN, Baidu, Bing e DoubleClick.

Il cookie scade dopo 1.000 giorni e include il sito web di riferimento e il dominio compromesso visitato.

“Una volta che il cookie è stato collegato all'utente finale, il suo indirizzo IP viene aggiunto a un elenco che risiede nel file chiamato “wp-feed.php”,” afferma Prevailion in un rapporto Oggi.

Per garantire la persistenza, gli aggressori hanno aggiunto il WP_CD_Code dalla fase di caricamento iniziale a più file. Ciò ha consentito al codice di sopravvivere e mantenere l'accesso anche quando gli amministratori eliminavano un file che lo includeva.

Gli aggressori utilizzano 13 domini per il comando e il controllo, anche se alcuni di essi sono solo reindirizzamenti:

- Voi[.]terapia intensiva

- tdreg[.]terapia intensiva

- tdreg[.]superiore

- medsource[.]superiore

- trucchi[.]superiore

- centro[.]Gdn

- pervas[.]superiore

- vtoras[.]superiore

- dolodos[.]superiore

- peso[.]Gdn

- attuale[.]terapia intensiva

- Voi[.]terapia intensiva

- devata[.]terapia intensiva

L'obiettivo dell'operazione, che Prevailion ha chiamato 'PHP's Labyrinth', è su più fronti e l'ottimizzazione dei motori di ricerca (SEO) è uno degli aspetti. Questo lato della campagna mira ad aumentare la visibilità dei siti controllati dall'aggressore per intrappolare più vittime.

La frode pubblicitaria è un altro aspetto della campagna e gli aggressori si affidano a una versione modificata di uno script disponibile pubblicamente (https://chevereto.com/community/threads/how-to-add-anti-adblock-code-php.8457/ ) che disabilita il software di blocco degli annunci nel browser. Questa tattica è in uso almeno da settembre 2019.

L'aggressore guadagna mostrando annunci su siti Web compromessi. la rete utilizzata a questo scopo è il servizio pubblicitario Propeller, che è stato utilizzato in passato per scopi nefasti, in particolare il malvertising spingendo il Fallout Exploit Kit.

Secondo Prevailion, gli annunci visualizzati dall'autore della minaccia erano benigni e guadagnavano mezzo centesimo per ogni clic. Tuttavia, è stato osservato anche un uso dannoso che spingeva gli utenti a scaricare adware che probabilmente distribuivano software dannoso.

Elenco di siti Web che distribuiscono temi e plug-in WordPress compromessi:

- ull5[.]superiore

- Download gratuito[.]rete

- Scarica temi gratuiti[.]io

- Download gratuito di temi[.]netto

- Scarica temi gratuiti[.]co

- Scarica temi gratuiti[.]p.p

- Wpfreedownload[.]premere

- Annullato[.]superiore

- Annullatozip[.]scaricamento

- Temi senza download[.]scaricamento

- Wpmania[.]scaricamento

- Temi papà[.]com

- Scarica temi gratuiti[.]scaricamento

- Scarica temi gratuiti[.]spazio

- Temi senza download[.]scaricamento

- Download gratuito di temi[.]superiore

- Wpmania[.]scaricamento

- Temi gratuiti premium[.]superiore

- Scarica temi gratuiti[.]spazio

- Scarica temi gratuiti[.]cc

- Temi gratuiti[.]spazio

- Temi gratuiti premium[.]superiore

- Download gratuito annullato[.]scaricamento

- Scarica temi gratuiti[.]scaricamento

- Temi gratuiti[.]spazio

- Dlword[.]premere

- Download annullato[.]p.p

- Temi 24 ore su 24, 7 giorni su 7[.]superiore

- null24[.]terapia intensiva