La vulnerabilità nel plugin WordPress WooCommerce Payments viene utilizzata attivamente per hackerare siti

Gli hacker sfruttano una vulnerabilità nel plugin WordPress ampiamente utilizzato di WooCommerce Payments per ottenere i privilegi di qualsiasi utente, incluso l’amministratore, su siti vulnerabili.

Pagamenti WooCommerce è un popolare WordPress plugin che consente ai siti Web di accettare carte di credito come metodo di pagamento nei negozi WooCommerce. Secondo statistiche ufficialiil plugin ha oltre 600.000 installazioni attive.

A proposito, abbiamo scritto che questo plugin è stato riconosciuto come uno dei più vulnerabilie ha anche riferito che il Il negozio Woocommerce è stato attaccato da web skimmer. Lascia che ti ricordi anche molto fresco attacchi al Elementor Pro collegare.

Nel marzo di quest’anno, gli sviluppatori rilasciata una versione aggiornata del plugin (5.6.2)che ha eliminato la vulnerabilità critica CVE-2023-28121. La vulnerabilità ha interessato WooCommerce Payment versione 4.8.0 e successive ed è stata corretta nelle versioni 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 e 5.6. 2.

Poiché la vulnerabilità consente a chiunque di impersonare un amministratore del sito e assumere il pieno controllo di WordPress, la società dietro lo sviluppo del CMS, Automaticoaggiornamenti forzati a centinaia di migliaia di siti che eseguono il popolare sistema di pagamento.

Quindi i creatori di WooCommerce hanno dichiarato di non avere dati sugli attacchi a questa vulnerabilità, ma gli specialisti della sicurezza informatica hanno avvertito che, a causa della natura critica dell’errore, gli hacker sarebbero sicuramente interessati.

Ora i ricercatori di Sicurezza RCE hanno analizzato la questione e pubblicato a relazione tecnica su CVE-2023-28121 sul loro blog, spiegando esattamente come sfruttare la vulnerabilità.

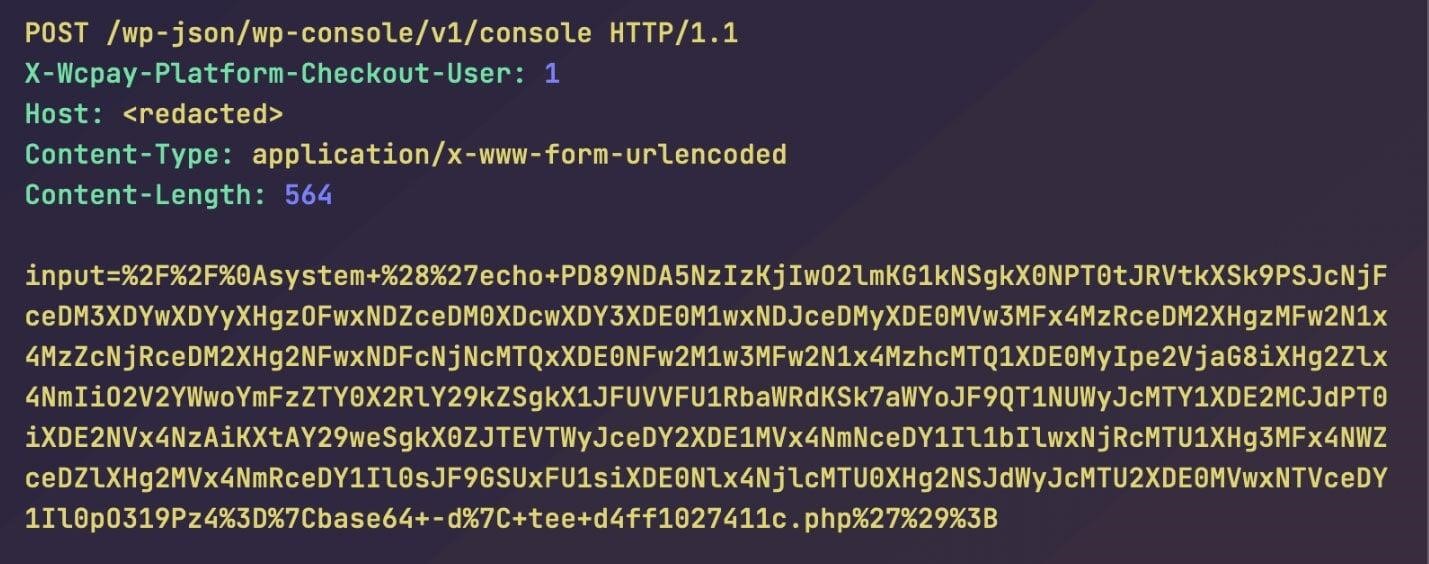

Gli aggressori possono semplicemente aggiungere X-WCPAY-PLATFORM-CHECKOUT-USER all’intestazione della richiesta e impostarlo sull’ID utente dell’account che desiderano mascherare, dicono gli esperti. Data questa intestazione, WooCommerce Payments tratterà la richiesta come se provenisse dall’ID specificato, inclusi tutti i privilegi per quell’utente.

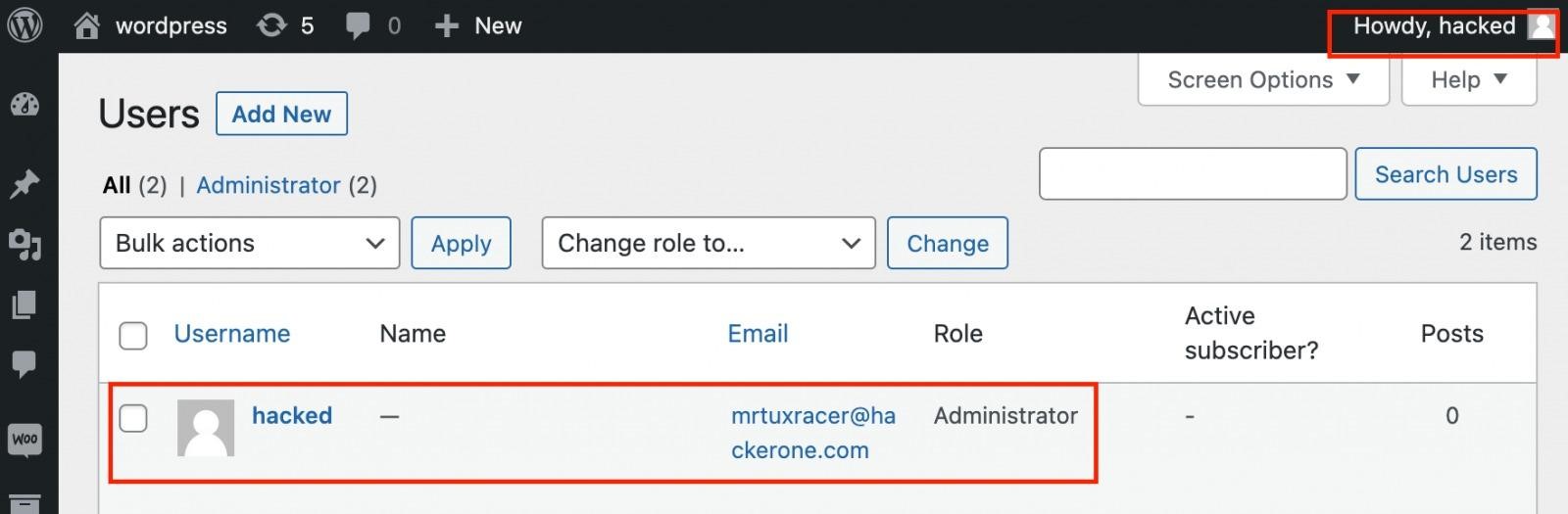

Alla sua analisi, RCE Security ha allegato un exploit PoC che sfrutta una vulnerabilità per creare un nuovo utente amministratore sui siti vulnerabili e consente di assumere il pieno controllo della risorsa.

Di conseguenza, la società di sicurezza WordPress Wordfence ha avvertito questa settimana che gli aggressori stanno già sfruttando la vulnerabilità come parte di una massiccia campagna che prende di mira più di 157.000 siti.

Secondo gli esperti gli aggressori utilizzano l’exploit per installare il file Consolle WP plugin su siti vulnerabili o creare account amministratore. Sui sistemi in cui era installata la WP Console, gli aggressori hanno utilizzato un plugin per eseguire codice PHP che installava un uploader di file sul server e che poteva successivamente essere utilizzato come backdoor anche dopo che la vulnerabilità fosse stata risolta.

Per scansionare i siti WordPress vulnerabili, gli aggressori tentano di accedere al file /wp-content/plugins/woocommerce-payments/readme.txt e, se esiste, procedono a sfruttare la vulnerabilità.

Nel loro rapporto i ricercatori hanno condiviso sette indirizzi IP da cui vengono effettuati gli attacchi, sottolineando in particolare l’indirizzo IP 194.169.175.93, che ha scansionato 213.212 siti.

I proprietari dei siti sono incoraggiati ad aggiornare WooCommerce Payment il prima possibile se non lo hanno già fatto e a controllare le proprie risorse per individuare file PHP insoliti e account amministratore sospetti, rimuovendo quelli che possono essere trovati.