È stata rilevata una vulnerabilità di sicurezza nel plug-in LiteSpeed Cache per WordPress che potrebbe consentire agli utenti non autenticati di aumentare i propri privilegi.

Tracciato come CVE-2023-40000la vulnerabilità è stata risolta nell'ottobre 2023 nella versione 5.7.0.1.

“Questo plugin soffre di file memorizzati in tutto il sito non autenticati [cross-site scripting] vulnerabilità e potrebbe consentire a qualsiasi utente non autenticato di rubare informazioni sensibili per, in questo caso, privilegiare l'escalation sul sito WordPress eseguendo una singola richiesta HTTP,” il ricercatore di Patchstack Rafie Muhammad disse.

Cache LiteSpeedche viene utilizzato per migliorare le prestazioni del sito, ha più di cinque milioni di installazioni. L'ultima versione del plugin è la 6.1, rilasciata il 5 febbraio 2024.

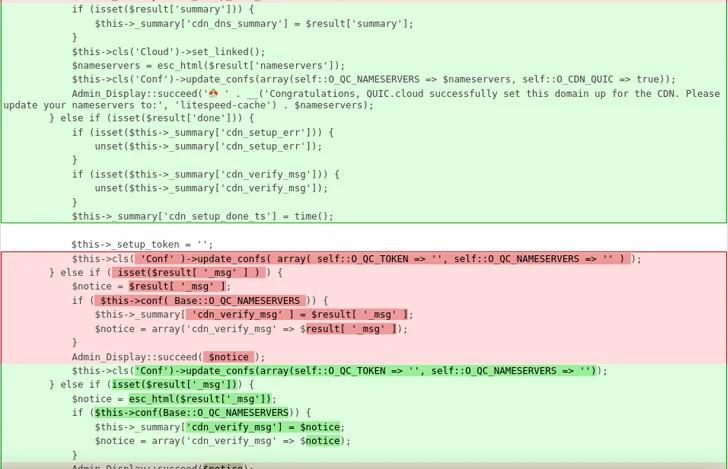

La società di sicurezza WordPress ha affermato che CVE-2023-40000 è il risultato di una mancanza di sanificazione e di sanificazione dell'input dell'utente uscita in fuga. La vulnerabilità è radicata in una funzione denominata update_cdn_status() e può essere riprodotta in un'installazione predefinita.

“Poiché il payload XSS viene inserito come avviso di amministrazione e l'avviso di amministrazione potrebbe essere visualizzato su qualsiasi endpoint wp-admin, questa vulnerabilità potrebbe anche essere facilmente attivata da qualsiasi utente che abbia accesso all'area wp-admin,” ha affermato Muhammad.

La divulgazione arriva quattro mesi dopo che Wordfence ha rivelato un altro difetto XSS nello stesso plugin (CVE-2023-4372, punteggio CVSS: 6,4) a causa di un'insufficiente sanificazione dell'input e dell'escape dell'output sugli attributi forniti dall'utente. È stato risolto nella versione 5.7.

“Ciò rende possibile agli aggressori autenticati con autorizzazioni a livello di collaboratore e superiori di inserire script web arbitrari in pagine che verranno eseguiti ogni volta che un utente accede a una pagina inserita,” István Márton disse.

Sugar Defender Reviews

07/03/2024 a 03:27I think every concept you put up in your post is strong and will undoubtedly be implemented. Still, the posts are too brief for inexperienced readers. Would you kindly extend them a little bit from now on? I appreciate the post.