Il National Vulnerability Database (NVD) del governo degli Stati Uniti ha pubblicato un avviso di una vulnerabilità critica che interessa il plugin Forminator WordPress Contact Form fino alla versione 1.24.6.

Gli aggressori non autenticati possono caricare file dannosi su siti Web che, secondo l’avvertimento, “potrebbero rendere possibile l’esecuzione di codice in modalità remota”.

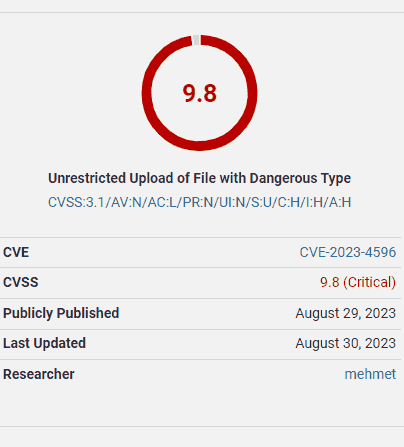

Il punteggio di vulnerabilità è 9,8, su una scala da uno a dieci, dove dieci è il livello di vulnerabilità più grave.

Screenshot dell’avviso Wordfence

Schermata da Wordfence.com

Schermata da Wordfence.comVulnerabilità verso aggressori non autenticati

Molte vulnerabilità tendono a richiedere che un utente malintenzionato raggiunga il livello di utente WordPress prima di poter lanciare un attacco.

Ad esempio, alcune vulnerabilità sono disponibili a coloro che hanno un livello utente abbonato, altre richiedono il livello collaboratore o amministratore per eseguire un attacco.

Ciò che rende questa vulnerabilità particolarmente preoccupante è che consente agli aggressori non autenticati, quelli senza alcun livello di utente, di hackerare con successo il sito.

Un secondo motivo per cui questa vulnerabilità è valutata 9,8 su una scala da 1 a 10 (critico) è che l’aggressore può caricare un file arbitrario, ovvero qualsiasi tipo di file, come uno script dannoso.

Il National Vulnerability Database (NVD) descrive la vulnerabilità:

“Il plugin Forminator per WordPress è vulnerabile a caricamenti di file arbitrari a causa della convalida del tipo di file che si verifica dopo che un file è stato caricato sul server nella funzione upload_post_image() nelle versioni fino alla 1.24.6 inclusa.

Ciò consente agli aggressori non autenticati di caricare file arbitrari sul server del sito interessato che potrebbero rendere possibile l’esecuzione di codice in modalità remota.

Esecuzione del codice remoto

Una vulnerabilità RCE (Remote Code Execution) è un tipo di exploit in cui l’aggressore può eseguire codice dannoso sul sito Web attaccato in remoto da un altro computer.

Il danno derivante da questo tipo di exploit può essere grave quanto l’acquisizione dell’intero sito.

I moduli di contatto devono essere bloccati

I plugin di WordPress che consentono agli utenti registrati o non autenticati di caricare qualsiasi cosa, anche testo o immagini, devono avere un modo per limitare ciò che può essere caricato.

I moduli di contatto devono essere particolarmente protetti perché accettano input dal pubblico.

RCE non specifico per WordPress

Questi tipi di vulnerabilità non sono peculiari di WordPress, possono verificarsi in qualsiasi sistema di gestione dei contenuti.

WordPress pubblica standard di codifica affinché gli editori sappiano come prevenire questo genere di cose.

La pagina degli sviluppatori di WordPress per la sicurezza dei plugin (Dati di sanificazione) spiega come gestire correttamente i caricamenti da fonti non attendibili.

La pagina dello sviluppatore consiglia:

“I dati non attendibili provengono da molte fonti (utenti, siti di terze parti, persino il tuo stesso database!) e devono essere tutti controllati prima di essere utilizzati.

La sanificazione dell’input è il processo di protezione/pulizia/filtraggio dei dati di input.

La convalida è preferibile alla sanificazione perché la convalida è più specifica.

Ma quando “più specifico” non è possibile, la sanificazione è la soluzione migliore.”

Il plugin del modulo di contatto Forminator ha risolto la vulnerabilità?

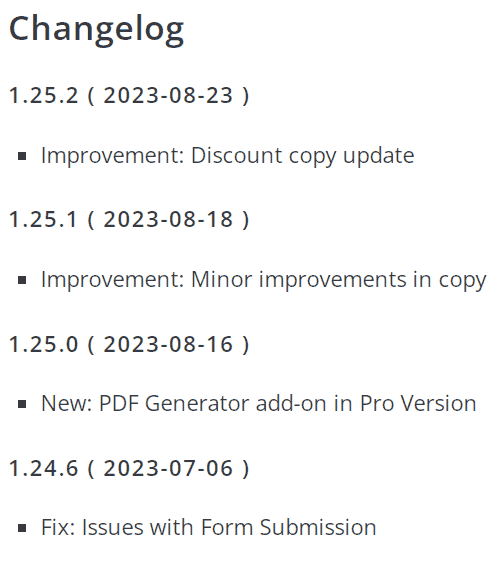

Secondo il National Vulnerability Database e la società di sicurezza Wordfence WordPress, il problema è stato risolto nella versione 1.25.0.

Wordfence consiglia aggiornamento all’ultima versione:

“Aggiornamento alla versione 1.25.0 o a una versione con patch più recente…”

Registro delle modifiche al plug-in Formator

Un changelog è un registro di tutte le modifiche apportate a un software. Consente agli utenti di leggerlo e determinare se desiderano o meno aggiornare il proprio software.

È buona norma far sapere agli utenti che un aggiornamento software contiene una correzione (chiamata patch) per una vulnerabilità.

Ciò consente agli utenti di sapere che un particolare aggiornamento è urgente in modo che possano prendere una decisione informata sull’aggiornamento del proprio software.

Altrimenti, come farebbe un utente di software a sapere che un aggiornamento è urgente senza che il registro delle modifiche lo informi, giusto?

Giudica tu stesso se il registro delle modifiche di Forminator offre notifiche sufficienti ai propri utenti su una patch di vulnerabilità:

Screenshot del registro delle modifiche di Forminator

Fonti:

Leggi l’avviso ufficiale del National Vulnerability Database:

Leggi l’avviso di Wordfence sulla vulnerabilità del plug-in del modulo di contatto WordPress Forminator

Forminator <= 1.24.6 – Caricamento di file arbitrari non autenticati

Leggi il report Exploit Database sulla vulnerabilità del modulo di contatto Forminator

WordPress Plugin Forminator 1.24.6 – Esecuzione di comandi remoti non autenticati

Immagine in primo piano di Shutterstock/ViDI Studio