Il plugin di sicurezza tutto in uno corregge la vulnerabilità legata all’esposizione dei dati sensibili nella versione 5.2.0 – WP Tavern

Sicurezza tutto in uno (AIOS), un plugin attivo su più di un milione di siti WordPress, registrava password in chiaro dai tentativi di accesso al database e ha risolto il problema di sicurezza nella versione 5.2.0.

In un post intitolato “Password in chiaro scritte in aiowps_audit_log” pubblicato sul forum di supporto del plugin due settimane e cinque giorni fa, @c0ntr07 ha segnalato il problema:

Lo ero assolutamente scioccato che un plugin di sicurezza sta commettendo un errore di sicurezza 101 di base (per non parlare della non conformità con NIST 800-63-3, ISO27000, CIS, HIPAA, GDPR, ….)

Come posso interrompere la registrazione delle password in chiaro?

Come è possibile risolvere questo problema in modo da non fallire l’imminente revisione e audit della sicurezza da parte dei nostri revisori della conformità di terze parti?

Un rappresentante dell’assistenza AIOS ha confermato che si trattava di un bug noto nell’ultima versione e ha offerto una copia di sviluppo di un file zip con una correzione. Ci sono volute più di due settimane per la pubblicazione della patch.

Nella versione 5.2.0, rilasciata il 10 luglio 2023, AIOS ha incluso i seguenti aggiornamenti di sicurezza nel registro delle modifiche del plugin:

- SICUREZZA: rimuovere i dati di autenticazione dallo stacktrace prima di salvarli nel database

- SICUREZZA: imposta restrizioni più severe su ciò che gli amministratori del sito secondario possono fare in un multisito.

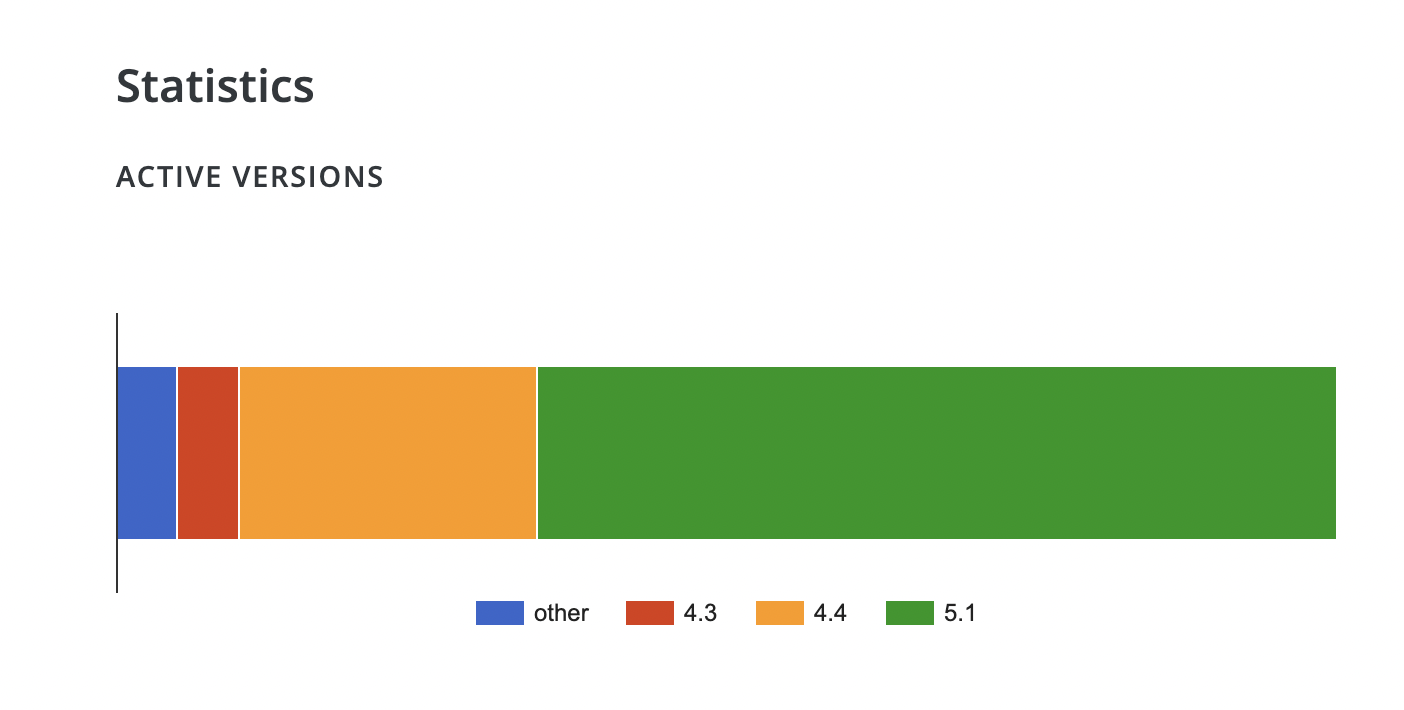

Si consiglia agli utenti di aggiornare immediatamente alla versione 5.2.0+ per proteggere i propri siti. Al momento della pubblicazione, quasi nessun utente ha effettuato l’aggiornamento alla versione 5.2.0+, lasciando centinaia di migliaia di utenti che utilizzano la versione 5.1.9 ancora vulnerabili.

“Finora lo sviluppatore non ha nemmeno detto agli utenti di cambiare tutte le password”, ha affermato Oliver Sild, CEO di Patchstack disse in risposta al problema su Twitter. “A causa delle dimensioni, vedremo al 100% gli hacker raccogliere le credenziali dai registri dei siti compromessi che eseguono (o hanno eseguito) questo plugin.

“Abbiamo anche inviato un avviso di vulnerabilità a tutti gli utenti Patchstack. Speriamo che il team di Updraft faccia lo stesso e dica agli utenti dei plugin di sicurezza di pulire quei registri il prima possibile e di chiedere a tutti gli utenti del sito di cambiare le password ogni volta che utilizzano le stesse combinazioni.”