I criminali informatici sfruttano il difetto del plugin WooCommerce Payments per dirottare i siti web

Gli autori delle minacce stanno sfruttando attivamente una falla di sicurezza critica recentemente rivelata nel plugin WordPress di WooCommerce Payments come parte di una massiccia campagna mirata.

Il difetto, tracciato come CVE-2023-28121 (Punteggio CVSS: 9,8), è un caso di bypass dell’autenticazione che consente agli aggressori non autenticati di impersonare utenti arbitrari ed eseguire alcune azioni come utente impersonato, incluso un amministratore, portando potenzialmente all’acquisizione del sito.

“Gli attacchi su larga scala contro la vulnerabilità, assegnata CVE-2023-28121, sono iniziati giovedì 14 luglio 2023 e sono continuati durante il fine settimana, raggiungendo un picco di 1,3 milioni di attacchi contro 157.000 siti sabato 16 luglio 2023,” ricercatore di sicurezza di Wordfence Ram Gallo disse in un post di lunedì.

Le versioni dalla 4.8.0 alla 5.6.1 di WooCommerce Payments sono vulnerabili. Il plugin è installato su oltre 600.000 siti. Le patch per il bug sono state rilasciate da WooCommerce nel marzo 2023, con WordPress che rilasciava aggiornamenti automatici ai siti che utilizzavano le versioni interessate del software.

Decifrare il codice: scopri come gli aggressori informatici sfruttano la psicologia umana

Vi siete mai chiesti perché l’ingegneria sociale è così efficace? Immergiti in profondità nella psicologia degli aggressori informatici nel nostro prossimo webinar.

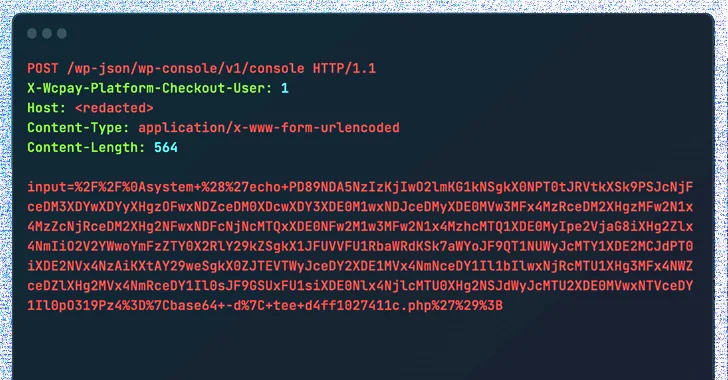

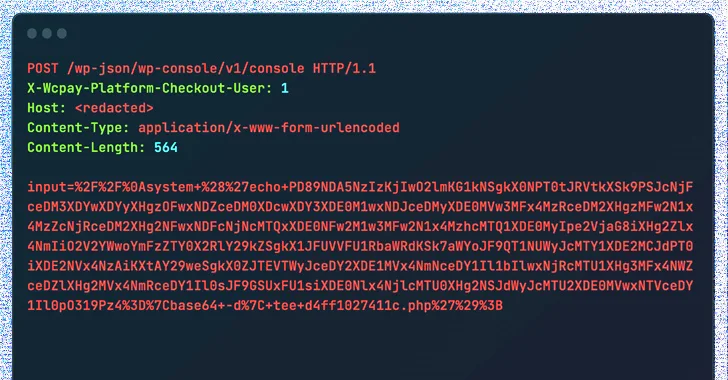

Un denominatore comune osservato negli attacchi comporta l’uso del file Intestazione della richiesta HTTP “X-Wcpay-Platform-Checkout-User: 1” che fa sì che i siti sensibili considerino eventuali payload aggiuntivi come provenienti da un utente amministrativo.

Wordfence ha affermato che la suddetta scappatoia viene utilizzata come arma per distribuire il plug-in WP Console, che può essere utilizzato da un amministratore per eseguire codice dannoso e installare un uploader di file per impostare la persistenza e il backdoor del sito compromesso.

Difetti di Adobe ColdFusion sfruttati allo stato brado

La divulgazione arriva dopo che Rapid7 ha riferito di aver osservato lo sfruttamento attivo delle falle di Adobe ColdFusion in diversi ambienti dei clienti a partire dal 13 luglio 2023, per distribuire web shell su endpoint infetti.

“Sembra che gli autori delle minacce stiano sfruttando CVE-2023-29298 insieme a una vulnerabilità secondaria”, ha affermato Caitlin Condon, ricercatrice di sicurezza di Rapid7. disse. Il difetto aggiuntivo sembra essere CVE-2023-38203 (punteggio CVSS: 9,8), un difetto di deserializzazione che è stato risolto in un aggiornamento fuori banda rilasciato il 14 luglio.

CVE-2023-29298 (Punteggio CVSS: 7,5) preoccupazioni una vulnerabilità di bypass del controllo degli accessi impattante ColdFusion 2023, ColdFusion 2021 Update 6 e versioni precedenti e ColdFusion 2018 Update 16 e versioni precedenti.

“La vulnerabilità consente a un utente malintenzionato di accedere agli endpoint di amministrazione inserendo un carattere barra aggiuntivo inaspettato nell’URL richiesto”, ha rivelato Rapid7 la scorsa settimana.

Rapid7, tuttavia, ha avvertito che la correzione per CVE-2023-29298 è incompleta e che potrebbe essere banalmente modificata per aggirare le patch rilasciate da Adobe.

Si consiglia agli utenti di aggiornare alla versione più recente di Adobe ColdFusion per proteggersi da potenziali minacce, poiché le correzioni implementate per risolvere CVE-2023-38203 interrompono la catena di exploit.