Un plugin premium di WordPress denominato LayerSlider, utilizzato in oltre un milione di siti, è vulnerabile a SQL injection non autenticate, costringendo gli amministratori a dare priorità all’applicazione di aggiornamenti di sicurezza per il plugin.

LayerSlider è uno strumento versatile per creare slider reattivi, gallerie di immagini e animazioni su siti WordPress, consentendo agli utenti di creare elementi visivamente accattivanti con contenuti dinamici su piattaforme online.

Il ricercatore AmrAwad ha scoperto il difetto critico (punteggio CVSS: 9,8), tracciato come CVE-2024-2879, il 25 marzo 2024 e lo ha segnalato all’azienda di sicurezza WordPress Wordfence tramite il suo programma bug bounty. Per la sua segnalazione responsabile, AmrAwad ha ricevuto una ricompensa di $ 5.500.

La falla, che riguarda le versioni 7.9.11-7.10.0 del plugin, potrebbe consentire agli aggressori di estrarre dati sensibili, come gli hash delle password, dal database del sito, esponendoli al rischio di un’acquisizione completa o di violazioni dei dati.

Dettagli tecnici forniti in Il rapporto di Wordfence rivelano che la vulnerabilità era presente nella gestione del parametro ‘id’ da parte della funzione ‘ls_get_popup_markup’ del plugin.

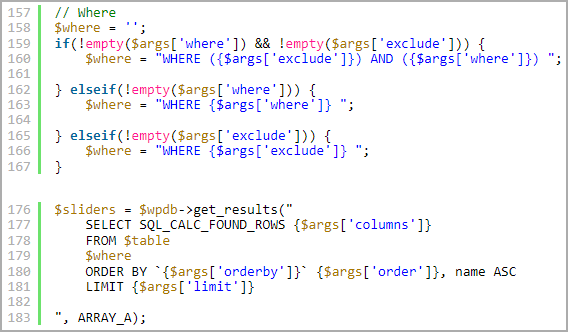

Questa funzione non riesce a ripulire correttamente il parametro ‘id’, consentendo agli aggressori di iniettare codice SQL dannoso in query appositamente predisposte, determinando l’esecuzione del comando.

La struttura delle possibili query limita l’attacco all’iniezione cieca di SQL basata sul tempo, il che significa che gli aggressori devono osservare i tempi di risposta per dedurre i dati dal database.

Nonostante questa limitazione, CVE-2024-2879 consente comunque agli autori di attacchi malintenzionati di estrarre informazioni dal database del sito senza richiedere alcuna autenticazione sul sito, compresi hash delle password e informazioni sensibili dell’utente.

Wordfence spiega che il problema è ulteriormente aggravato dal fatto che le query non vengono preparate utilizzando la funzione ‘$wpdb->prepare()’ di WordPress, che impedisce l’iniezione SQL garantendo che l’input dell’utente venga ripulito prima di essere utilizzato nelle query del database.

Il creatore del plugin, Kreatura Team, è stato immediatamente informato della falla e ha rapidamente riconosciuto la segnalazione. Gli sviluppatori hanno rilasciato un aggiornamento di sicurezza il 27 marzo 2024, meno di 48 ore dopo il contatto iniziale.

Si consiglia a tutti gli utenti di LayerSlider di eseguire l’aggiornamento alla versione 7.10.1, che risolve la vulnerabilità critica.

In generale, è importante che gli amministratori di siti WordPress mantengano aggiornati tutti i loro plugin, disabilitino quelli che non servono, utilizzino password complesse per gli account e disattivino gli account inattivi che possono essere dirottati.