Una falla di sicurezza critica che colpisce il plugin LayerSlider per WordPress potrebbe essere sfruttata per estrarre informazioni sensibili dai database, come gli hash delle password.

Il difetto, designato come CVE-2024-2879porta un punteggio CVSS di 9,8 su un massimo di 10,0. È stato descritto come un caso di SQL injection che ha avuto un impatto sulle versioni dalla 7.9.11 alla 7.10.0.

Il problema è stato risolto nella versione 7.10.1 rilasciata il 27 marzo 2024, a seguito della divulgazione responsabile del 25 marzo. “Questo aggiornamento include importanti correzioni di sicurezza”, i manutentori di LayerSlider disse nelle loro note di rilascio.

LayerSlider è un editor di contenuti web visivi, un software di progettazione grafica ed effetti visivi digitali che consente agli utenti di creare animazioni e contenuti avanzati per i loro siti web. Secondo il proprio sito, il plugin lo è usato da “milioni di utenti in tutto il mondo”.

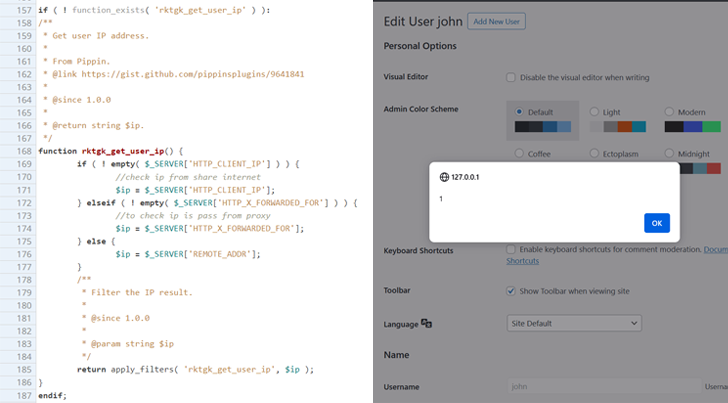

Il difetto scoperto nello strumento deriva da un caso di fuga insufficiente dei parametri forniti dall'utente e dall'assenza di wpdb::prepara()consentendo agli aggressori non autenticati di aggiungere ulteriori query SQL e raccogliere informazioni sensibili, ha affermato Wordfence.

Detto questo, il modo in cui è strutturata la query limita la superficie di attacco a un approccio basato sul tempo in cui un avversario dovrebbe osservare il tempo di risposta di ciascuna richiesta per rubare informazioni dal database.

Lo sviluppo segue la scoperta di un difetto di cross-site scripting (XSS) archiviato non autenticato nel file Plug-in per l'iscrizione ai membri WP (CVE-2024-1852, punteggio CVSS: 7.2) che potrebbe facilitare l'esecuzione di codice JavaScript arbitrario. È stato risolto nella versione 3.4.9.3.

La vulnerabilità, dovuta all'insufficiente sanificazione dell'input e all'escape dell'output, “consente agli aggressori non autenticati di inserire script web arbitrari in pagine che verranno eseguiti ogni volta che un utente accede a una pagina inserita che è la pagina di modifica degli utenti”, ha spiegato la società di sicurezza WordPress. disse.

Se il codice venisse eseguito nel contesto della sessione del browser di un amministratore, potrebbe essere utilizzato per creare account utente non autorizzati, reindirizzare i visitatori del sito verso altri siti dannosi ed effettuare altri attacchi, ha aggiunto.

Nelle ultime settimane sono state rilevate vulnerabilità di sicurezza anche in altri plugin di WordPress come Tutor LMS (CVE-2024-1751, punteggio CVSS: 8,8) e Voci del modulo di contatto (CVE-2024-2030, punteggio CVSS: 6,4) che potrebbero essere sfruttati rispettivamente per la divulgazione di informazioni e l'iniezione di script web arbitrari.