La vulnerabilità di bypass dell’autenticazione è un difetto di sicurezza che consente a un autore di minacce di aggirare o aggirare il processo di autenticazione di un’applicazione o di un sistema. Il 29 maggio 2023, un team di esperti di sicurezza informatica ha scoperto una vulnerabilità in Abandoned Cart Lite. Questo era per WooCommerce sviluppato da Tyche Software. Questo bug rilevato era una vulnerabilità di bypass dell’autenticazione, ID CVE: CVE-2023-2986, trovata nel plug-in Ultimate Member di WordPress. Il plug-in Ultimate Member è un plug-in gratuito per il profilo utente che consente agli utenti di creare risorse efficienti e siti Web di appartenenza

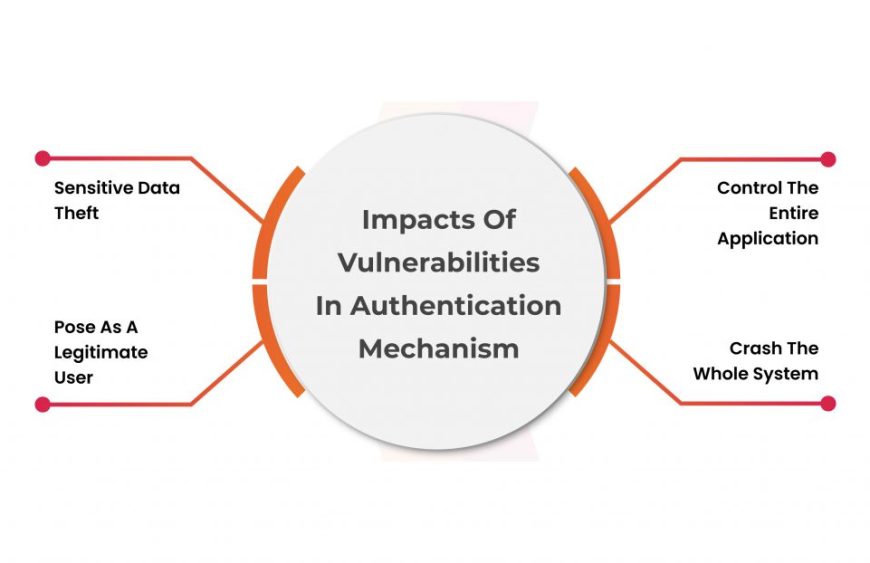

Ciò garantisce l’accesso non autorizzato a dati o funzionalità sensibili. Questa vulnerabilità della sicurezza può verificarsi a causa di backdoor nei meccanismi di autenticazione, come una gestione impropria della sessione e una scarsa sicurezza della password. Ciò accade anche a causa di una convalida errata dell’input. Presenta un rischio significativo per l’integrità e la sicurezza del sistema. Ciò accade poiché consente a individui non autorizzati di impersonare utenti legittimi e potenzialmente eseguire attività dannose. Robuste misure di sicurezza e protocolli di autenticazione adeguati sono fondamentali per mitigare questa vulnerabilità.

Analisi Tecnica della Vulnerabilità

In base alle sue impostazioni, Abandoned Cart Lite per WooCommerce invia una notifica all’indirizzo email dei potenziali clienti che hanno lasciato il carrello. Hanno abbandonato il carrello senza effettuare alcun acquisto o hanno semplicemente abbandonato il carrello.

Il messaggio di notifica incorpora un collegamento che consente all’utente di completare l’acquisto in sospeso. Dopo aver esaminato il codice, gli esperti hanno scoperto che il codice contiene un valore crittografato per identificare il carrello abbandonato.

Il collegamento di notifica funziona solo quando il valore di crittografia è corretto e valido, il che richiede la presenza di una chiave di crittografia per creare i valori. Ma dopo aver esaminato il codice, gli esperti hanno scoperto che la chiave di crittografia era codificata nei plugin, il che indica direttamente che il file attori della minaccia può anche accedere alla chiave di crittografia e creare un valore valido che può essere inserito nel collegamento dell’identificatore del carrello abbandonato di altri clienti perché ogni identificatore del carrello ha un valore crescente in modo sequenziale a partire da uno.

Tuttavia, un utente malintenzionato si limita ad accedere solo agli account del carrello abbandonato, il che significa che un utente malintenzionato può accedere solo all’account degli utenti che non hanno completato l’acquisto e hanno abbandonato il sito a metà, perché, con il valore di crittografia manipolato, possono accedi solo come utenti con carrelli abbandonati. Tenendo conto di ciò, un autore di minacce può accedere agli account a livello utente ma potenzialmente può sfruttare questa vulnerabilità di bypass dell’autenticazione per accedere all’account amministrativo o a un altro account utente di livello superiore.

In che modo i plugin di WordPress sono soggetti alla vulnerabilità del bypass dell’autenticazione?

I plugin di WordPress possono essere soggetti a vulnerabilità di bypass dell’autenticazione per una serie di motivi. Alcuni di essi sono riportati di seguito:

- Credenziali deboli o prevedibili: Se un plugin WordPress utilizza credenziali deboli o facilmente indovinabili per l’autenticazione, gli aggressori possono sfruttare questa debolezza. Gli aggressori tentano di aggirare il processo di autenticazione.

- Meccanismi di autenticazione non sicuri: Alcuni plugin potrebbero implementare meccanismi di autenticazione non sicuri o difettosi, come una gestione impropria della sessione o una crittografia debole delle credenziali dell’utente. Queste vulnerabilità possono essere sfruttate per aggirare il meccanismo di autenticazione.

- Mancanza di convalida dell’input: Una convalida insufficiente dell’input nei plugin WordPress può portare al bypass dell’autenticazione. Gli aggressori possono manipolare campi o parametri di input per aggirare i controlli di autenticazione e ottenere un accesso non autorizzato.

- Bug del software o difetti di progettazione: I plugin con bug del software o difetti di progettazione possono introdurre vulnerabilità che consentono di aggirare l’autenticazione. Questi difetti possono derivare da una gestione inadeguata dell’input dell’utente, da un controllo degli accessi improprio o dall’archiviazione non sicura dei dati relativi all’autenticazione.

- Mancata applicazione dei controlli di autenticazione: in alcuni casi, i plugin potrebbero non riuscire ad applicare i controlli di autenticazione su funzioni o risorse critiche. Ciò consente inavvertitamente l’accesso non autorizzato senza un’adeguata autenticazione.

- Versioni di plugin obsolete o vulnerabili: Se i plugin di WordPress non vengono aggiornati o mantenuti regolarmente, potrebbero contenere vulnerabilità note. Questi possono essere sfruttati per bypassare l’autenticazione. Gli aggressori possono sfruttare queste vulnerabilità per aggirare i meccanismi di autenticazione.

Per mitigare l’autenticazione aggirare le vulnerabilità nei plugin WordPress, è fondamentale seguire le migliori pratiche. Pratiche come l’utilizzo di credenziali forti e uniche, il mantenimento dei plugin aggiornati e l’esecuzione di controlli di sicurezza regolari svolgono un ruolo fondamentale. Questo viene fatto per utilizzare pratiche di codifica sicure per garantire meccanismi di autenticazione robusti.

Conclusione

È da notare che gli sviluppatori hanno sviluppato la funzionalità all’indietro, che era compatibile con la versione 5.15.0. Ciò significa che i carrelli vecchi o precedentemente abbandonati possono ancora essere sfruttati anche se il plugin viene aggiornato all’ultima versione. Inoltre, il rafforzamento della sicurezza è stato lanciato in una versione avanzata, la 5.15.1. Ciò garantisce che i siti Web siano infallibili attraverso i vecchi collegamenti di notifica del carrello abbandonato. Pertanto, è necessario garantire che tutti i siti siano aggiornati alla versione.

La vulnerabilità del bypass dell’autenticazione può essere rilevata mediante una revisione sicura del codice e Kratikal sta lavorando ininterrottamente per garantire l’assenza di backdoor. Kratikal, un’organizzazione controllata dal CERT-In, crede nella fornitura di soluzioni versatili di sicurezza informatica per le aziende che affrontano la complessità nel rafforzare la propria posizione di sicurezza delle informazioni.

Come azienda, abbiamo ottenuto numerosi premi. Abbiamo incorporato una gamma di professionisti esperti e qualificati della sicurezza informatica che forniscono servizi e soluzioni di prima classe. Il nostro team interno di pen-test ha protetto migliaia di siti Web, applicazioni, cloud, reti, ecc. dei clienti. Il nostro motto è rendere sicure le risorse digitali.

La posta Bypassare la vulnerabilità nell’autenticazione dei plugin WordPress è apparso per primo Blog critici.

*** Questo è un blog diffuso da Security Bloggers Network Blog critici scritto da Riddika Grover. Leggi il post originale su: https://kratikal.com/blog/bypass-vulnerability-in-wordpress-plugins-authentication/