Due vulnerabilità che interessano alcune versioni di Jupiter X Core, un plugin premium per la configurazione di siti web WordPress e WooCommerce, consentono il dirottamento degli account e il caricamento di file senza autenticazione.

Jupiter X Core è un editor visuale potente ma facile da usare, parte del tema Jupiter X, che viene utilizzato in oltre 172.000 siti web.

Rafie Muhammad, analista presso la società di sicurezza WordPress Patchstack, ha scoperto le due vulnerabilità critiche e le ha segnalate ad ArtBee, lo sviluppatore di Jupiter X Core, che ha affrontato la questione all’inizio di questo mese.

Dettagli del difetto

La prima vulnerabilità è stata identificata come CVE-2023-38388 e consente il caricamento di file senza autenticazione, il che potrebbe portare all’esecuzione di codice arbitrario sul server.

Il problema di sicurezza ha ricevuto un punteggio di gravità di 9.0 e ha un impatto su tutte le versioni di JupiterX Core a partire dalla 3.3.5 in poi. Lo sviluppatore ha risolto il problema nella versione 3.3.8 del plugin.

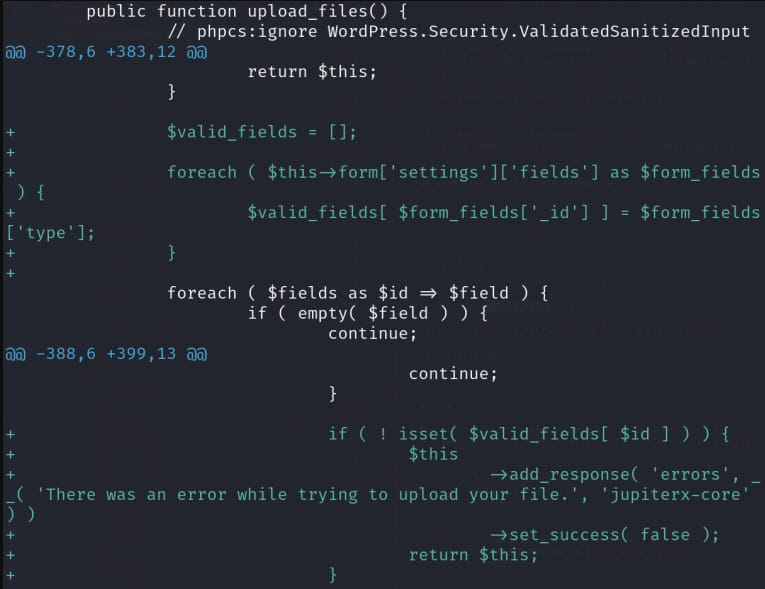

La vulnerabilità CVE-2023-38388 può essere sfruttata perché non ci sono controlli di autenticazione all’interno della funzione ‘upload_files’ del plugin, che può essere richiamata dal frontend da chiunque.

La patch del fornitore aggiunge un controllo per la funzione e attiva anche un secondo controllo per impedire il caricamento di tipi di file rischiosi.

La seconda vulnerabilità, CVE-2023-38389, consente agli aggressori non autenticati di prendere il controllo di qualsiasi account utente WordPress a condizione che conoscano l’indirizzo e-mail. Ha ricevuto una valutazione di gravità critica di 9,8 e ha un impatto su tutte le versioni di Jupiter X Core a partire dalla 3.3.8 e precedenti.

ArtBees ha risolto il problema il 9 agosto rilasciando la versione 3.4.3. Si consiglia a tutti gli utenti del plugin di aggiornare il componente all’ultima versione.

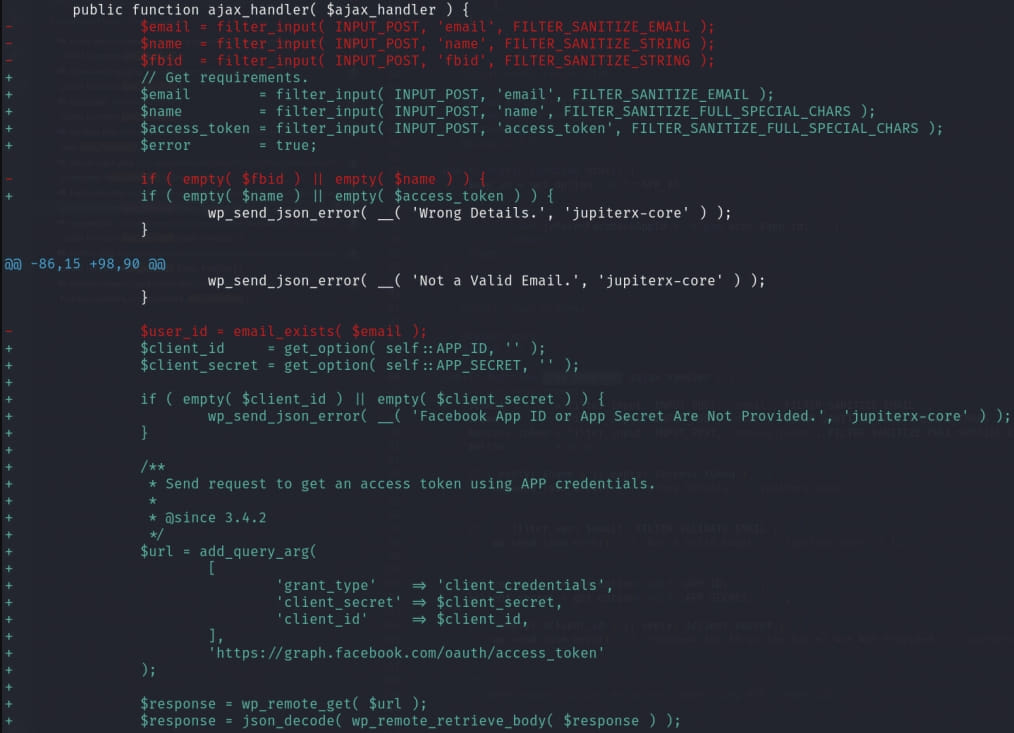

Rafi Muhammad spiega che il problema di fondo era che la funzione ‘ajax_handler’ nel processo di accesso a Facebook del plugin consentiva a un utente non autenticato di impostare qualsiasi meta ‘social-media-user-facebook-id’ di un utente WordPress con qualsiasi valore tramite la funzione ‘set_user_facebook_id’.

Poiché questo meta valore viene utilizzato per l’autenticazione utente in WordPress, un aggressore può sfruttarlo impropriamente per autenticarsi come qualsiasi utente registrato sul sito, compresi gli amministratori, purché utilizzino l’indirizzo email corretto.

La soluzione di ArtBees consiste nel recuperare l’indirizzo email richiesto e l’ID utente univoco direttamente dall’endpoint di autenticazione di Facebook, garantendo la legittimità del processo di accesso.

Si consiglia agli utenti del plugin JupiterX Core di eseguire l’aggiornamento alla versione 3.4.3 il prima possibile per mitigare i gravi rischi posti dalle due vulnerabilità.

Al momento in cui scriviamo non siamo riusciti a trovare segnalazioni pubbliche sullo sfruttamento in atto delle due vulnerabilità.