Gli hacker hanno già iniziato a sfruttare la vulnerabilità di gravità critica che colpisce LiteSpeed Cache, un plugin di WordPress utilizzato per accelerare i tempi di risposta, un giorno dopo che i dettagli tecnici sono diventati pubblici.

Il problema di sicurezza è tracciato come CVE-2024-28000 e consente privilegi di escalation senza autenticazione in tutte le versioni del plugin WordPress fino alla 6.3.0.1.

La vulnerabilità deriva da un controllo hash debole nella funzionalità di simulazione utente del plugin, che può essere sfruttato dagli aggressori forzando il valore hash per creare account amministratore non autorizzati.

Ciò potrebbe portare al controllo completo dei siti web interessati, consentendo l’installazione di plugin dannosi, la modifica di impostazioni critiche, il reindirizzamento del traffico verso siti dannosi e il furto dei dati degli utenti.

Rafie Muhammad di Patchstack ha condiviso i dettagli su come innescare la generazione di hash in un post di ierimostra come forzare brute-force l’hash per aumentare i privilegi e quindi creare un nuovo account amministratore tramite la REST API.

Il metodo di Muhammad ha dimostrato che un attacco di forza bruta che analizza tutti i milioni di possibili valori hash di sicurezza a tre richieste al secondo può consentire l’accesso al sito a qualsiasi ID utente in un arco di tempo che va da poche ore a una settimana.

LiteSpeed Cache è utilizzato da oltre 5 milioni di siti. Al momento in cui scrivo, solo circa il 30% eseguire una versione sicura del plugin, lasciando una superficie di attacco di milioni di siti web vulnerabili.

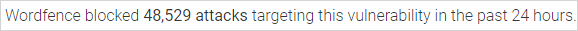

La società di sicurezza WordPress Wordfence segnala di aver rilevato e bloccato oltre 48.500 attacchi mirati al CVE-2024-28000 nelle ultime 24 ore, un dato che riflette un’intensa attività di sfruttamento.

Chloe Charmberland di Wordfence avvertito su questo scenario ieri, dicendo: “Non abbiamo dubbi che questa vulnerabilità verrà sfruttata attivamente molto presto”.

Questa è la seconda volta quest’anno che gli hacker prendono di mira LiteSpeed Cache. A maggio, gli aggressori hanno utilizzato un difetto di cross-site scripting (CVE-2023-40000) per creare account amministratore non autorizzati e prendere il controllo di siti web vulnerabili.

All’epoca, WPScan aveva segnalato che gli autori della minaccia avevano iniziato a effettuare scansioni per individuare gli obiettivi ad aprile, con oltre 1,2 milioni di ricerche rilevate da un singolo indirizzo IP dannoso.

Si consiglia agli utenti di LiteSpeed Cache di eseguire l’aggiornamento all’ultima versione disponibile, la 6.4.1, il prima possibile o di disinstallare il plugin dal proprio sito web.