Una campagna malware sfrutta il plugin WordPress per la creazione di popup per infettare oltre 3.900 siti

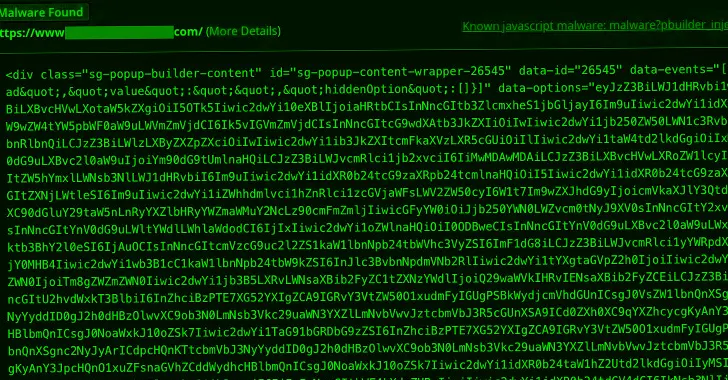

Una nuova campagna malware sta sfruttando una falla di sicurezza di elevata gravità nel plugin Popup Builder per WordPress per iniettare codice JavaScript dannoso.

Secondo Sucuri, la campagna ha infettato più di 3.900 siti nelle ultime tre settimane.

“Questi attacchi sono orchestrati da domini vecchi di meno di un mese, con registrazioni risalenti al 12 febbraio 2024”, ha affermato il ricercatore di sicurezza Puja Srivastava disse in un rapporto del 7 marzo.

Le sequenze di infezione implicano lo sfruttamento di CVE-2023-6000, una vulnerabilità di sicurezza in Popup Builder che potrebbe essere sfruttata per creare utenti amministratori non autorizzati e installare plug-in arbitrari.

La lacuna è stata sfruttata come parte di a Campagna Balada Injector all’inizio di gennaio, compromettendo non meno di 7.000 siti.

L'ultima serie di attacchi porta all'iniezione di codice dannoso, disponibile in due diverse varianti ed è progettato per reindirizzare i visitatori del sito verso altri siti come pagine di phishing e truffe.

Si consiglia ai proprietari dei siti WordPress di mantenere aggiornati i propri plug-in, di scansionare i propri siti per individuare eventuali codici o utenti sospetti ed eseguire una pulizia adeguata.

“Questa nuova campagna malware serve a ricordare chiaramente i rischi che si corrono se non si mantiene aggiornato e non aggiornato il software del sito Web”, ha affermato Srivastava.

Lo sviluppo arriva come società di sicurezza WordPress Wordfence divulgato un bug di elevata gravità in un altro plugin noto come Ultimate Member che può essere utilizzato come arma per iniettare script web dannosi.

Il difetto di cross-site scripting (XSS), tracciato come CVE-2024-2123 (punteggio CVSS: 7.2), influisce su tutte le versioni del plugin, inclusa e precedente alla 2.8.3. È stata patchata la versione 2.8.4, rilasciata il 6 marzo 2024.

Il difetto deriva da un’insufficiente sanificazione dell’input e dall’escape dell’output, consentendo così agli aggressori non autenticati di inserire script web arbitrari nelle pagine che verranno eseguiti ogni volta che un utente le visita.

“In combinazione con il fatto che la vulnerabilità può essere sfruttata da aggressori senza privilegi su un sito vulnerabile, ciò significa che esiste un'alta probabilità che aggressori non autenticati possano ottenere l'accesso amministrativo sui siti che eseguono la versione vulnerabile del plugin quando sfruttati con successo, “, ha detto Wordfence.

Vale la pena notare che i manutentori del plugin affrontato un difetto simile (CVE-2024-1071, punteggio CVSS: 9.8) nella versione 2.8.3 rilasciata il 19 febbraio.

Ne consegue inoltre la scoperta di una vulnerabilità nel caricamento di file arbitrari nel tema Avada WordPress (CVE-2024-1468, punteggio CVSS: 8,8) e la possibile esecuzione di codice dannoso in remoto. È stato risolto nella versione 7.11.5.

“Ciò consente agli aggressori autenticati, con accesso a livello di collaboratore e superiore, di caricare file arbitrari sul server del sito interessato che potrebbero rendere possibile l'esecuzione di codice remoto”, Wordfence disse.