L’allarmante difetto di sicurezza del plugin WordPress lascia 2 milioni di siti vulnerabili agli attacchi

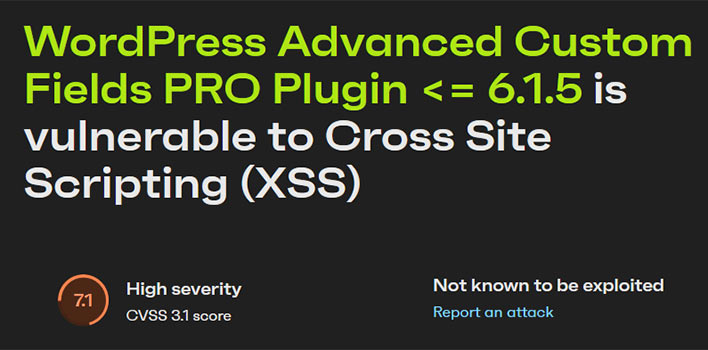

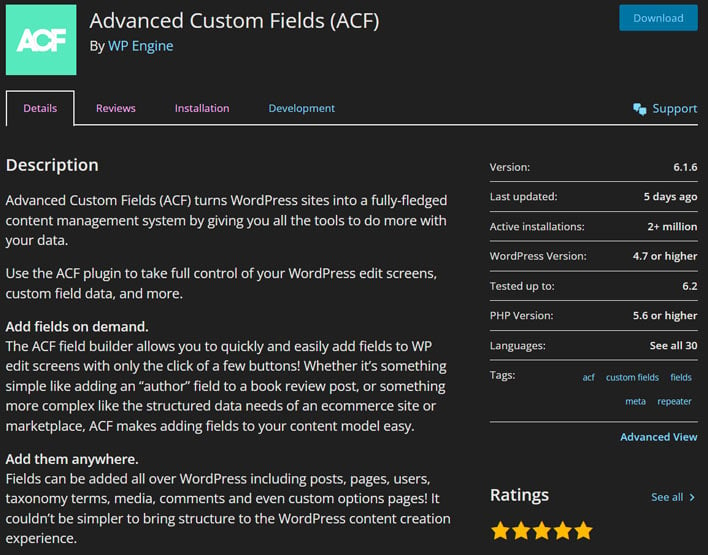

UN WordPress plugin con oltre 2 milioni di installazioni attive ha lasciato i suoi utenti esposti a un'allarmante falla di sicurezza. Il popolare plug-in Advanced Custom Fields (ACF) di WP Engine consente agli amministratori di WordPress di aggiungere campi personalizzati nei loro siti per un'esperienza migliorata del sistema di gestione dei contenuti. Tuttavia, se lasciato senza patch, questo plugin presenta una vulnerabilità XSS (Cross Site Scripting) di “gravità elevata”.

Prima di proseguire, è importante notare che il plug-in Advanced Custom Fields è stato aggiornato con il rilascio di versione 6.1.6ed è per questo che i ricercatori sulla sicurezza possono ora parlare apertamente del difetto principale.

La vulnerabilità XSS riflessa del plug-in ACF consentirebbe agli utenti non autorizzati del sito di rubare potenzialmente informazioni sensibili. Era possibile che un utente malintenzionato potesse sfruttare la vulnerabilità del plug-in per iniettare script dannosi, come reindirizzamenti, pubblicità e altri payload HTML. Successivamente, quando gli ospiti visitavano il sito che era stato manomesso, gli script dannosi potevano essere eseguiti.

Tuttavia, sfruttare il difetto del plugin non è un compito banale. Per compiere le proprie azioni sporche, un attore malintenzionato deve prepararsi e indulgere in qualche sotterfugio. La vulnerabilità XSS riflessa richiede che un potenziale utente malintenzionato lo faccia ingannare un utente privilegiato a visitare un percorso URL predisposto sul sito. Solo successivamente, dopo aver ottenuto privilegi escalation, sono in grado di iniziare a iniettare codice a causa della vulnerabilità nelle versioni ACF precedenti alla 6.1.6.

WordPress è uno dei sistemi di gestione dei contenuti (CMS) più popolari disponibili, rappresenta oltre il 40% dei contenuti sul web ed è quindi un grosso bersaglio per gli hacker. Oltre al codice CMS principale, le installazioni di WordPress sono solitamente piene di codice personalizzato sotto forma di temi, estensioni e plugin. Tutti questi componenti, compreso il server di hosting, espongono una superficie di attacco molto ampia per hacker e malintenzionati.

Negli ultimi anni gli sviluppatori di WordPress e dei plugin di sicurezza hanno fatto molto per chiudere le vulnerabilità con aggiornamenti automatici e altro ancora, ma l’apertura del sistema, il numero di plugin, le persone che trascurano le loro proprietà online e altro ancora possono significare possedere un sito WordPress è come far funzionare una macchina digitale “colpisci la talpa”.

Puravive

07/01/2024 a 05:52I loved you even more than you’ll say here. The picture is nice and your writing is stylish, but you read it quickly. I think you should give it another chance soon. I’ll likely do that again and again if you keep this walk safe.