Una vulnerabilità classificata come Alta è stata recentemente corretta in un plug-in di ottimizzazione di Google Fonts per WordPress, consentendo agli aggressori di eliminare intere directory e caricare script dannosi.

Oh mio Dio | Plug-in WordPress conforme a GDPR/DSGVO

Il plugin, OMGF | Conforme GDPR/DSGVO, Google Fonts più veloci. Easy., ottimizza l'uso di Google Fonts per ridurre l'impatto sulla velocità della pagina ed è anche conforme al GDPR, rendendolo utile per gli utenti dell'Unione Europea che desiderano implementare Google Fonts.

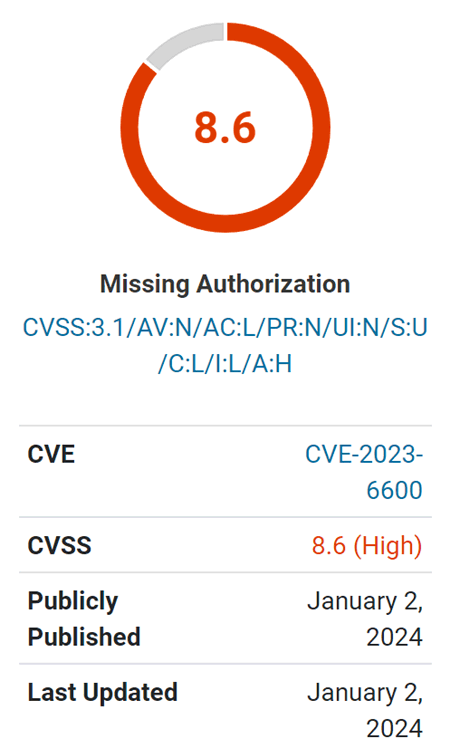

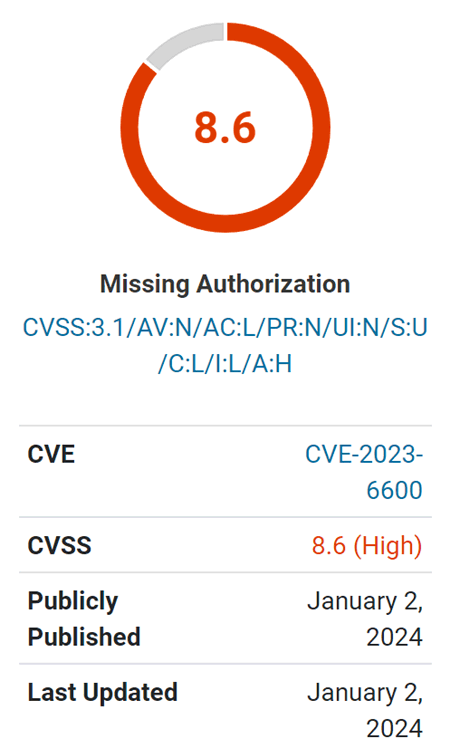

Screenshot della valutazione della vulnerabilità di Wordfence

Vulnerabilità

La vulnerabilità è particolarmente preoccupante perché consente l'accesso ad aggressori non autenticati. “Non autenticato” significa che non è necessario che un utente malintenzionato sia registrato sul sito Web o abbia alcun livello di credenziali.

La vulnerabilità viene descritta come consentire l'eliminazione di directory non autenticate e consentire il caricamento di payload Cross-Site Scripting (XSS).

Cross-Site Scripting (XSS) è un tipo di attacco in cui uno script dannoso viene caricato su un server di un sito Web, che può quindi essere utilizzato per attaccare in remoto i browser di eventuali visitatori. Ciò può comportare l'accesso ai cookie o alle informazioni sulla sessione di un utente, consentendo all'aggressore di assumere il livello di privilegio di quell'utente che visita il sito.

La causa della vulnerabilità, come identificato dai ricercatori di Wordfence, è la mancanza di un controllo di capacità, una funzionalità di sicurezza che verifica se un utente ha accesso a una funzionalità specifica di un plug-in, in questo caso, una funzionalità a livello di amministratore.

Un ufficiale Pagina degli sviluppatori WordPress per produttori di plugin dice questo sul controllo della capacità:

“Le funzionalità utente sono le autorizzazioni specifiche che assegni a ciascun utente o a un ruolo utente.

Ad esempio, gli amministratori hanno la funzionalità “manage_options” che consente loro di visualizzare, modificare e salvare le opzioni per il sito web. Gli editor invece non hanno questa capacità che impedirà loro di interagire con le opzioni.

Queste funzionalità vengono quindi verificate in vari punti all'interno dell'Admin. A seconda delle capacità assegnate a un ruolo; menu, funzionalità e altri aspetti dell'esperienza WordPress potrebbero essere aggiunti o rimossi.

Quando crei un plug-in, assicurati di eseguire il codice solo quando l'utente corrente ha le funzionalità necessarie. “

Wordfence descrive la causa della vulnerabilità:

“… è vulnerabile alla modifica non autorizzata dei dati e allo Stored Cross-Site Scripting a causa di un controllo di capacità mancante sulla funzione update_settings() collegata tramite admin_init in tutte le versioni fino alla 5.7.9 inclusa.”

Wordfence afferma inoltre che gli aggiornamenti precedenti hanno tentato di colmare il divario di sicurezza, ma considera la versione 5.7.10 la versione più sicura del plug-in.

Leggi l'avviso di vulnerabilità di Wordfence:

Immagine in primo piano di Shutterstock/Nikulina Tatiana