Il plugin WordPress espone 11 milioni di siti mentre gli hacker sfruttano un'allarmante falla di sicurezza

Nessun pesce d'aprile qui; solo le vulnerabilità di aprile abbondano nel popolare componente aggiuntivo WordPress Elementor, utilizzato da milioni di siti Web in tutto il mondo. Aggiungendo la beffa al danno, gli autori delle minacce stanno ora sfruttando questa vulnerabilità per modificare le impostazioni e reindirizzare il traffico verso siti dannosi, tra gli altri problemi.

Elementor è un costruttore di siti Web simile a Squarespace che va oltre WordPress, consentendo la personalizzazione drag-and-drop di un sito senza dover conoscere la programmazione o il design. Tuttavia, nelle versioni precedenti alla 3.11.7 con l’edizione premium dello strumento, i proprietari di siti web che utilizzavano anche WooCommerce erano vulnerabili all’acquisizione completa del sito.

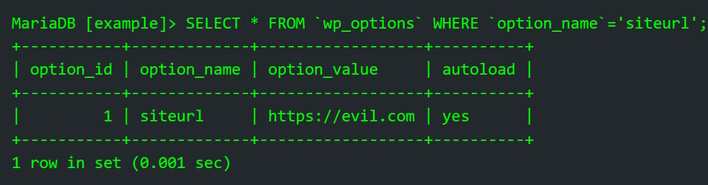

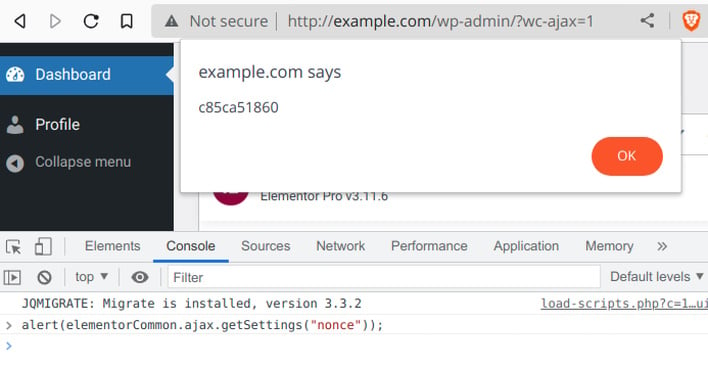

Questa vulnerabilità è dovuta a una serie di funzionalità descritte in un post sul blog di Rete di tecnologie Ninjail che spiega che un sito Elementor con WooCommerce carica “elementor-pro/modules/woocommerce/module.php”. Questo componente registra un'azione AJAX chiamata “pro_woocommerce_update_page_option”, che consentirebbe a un amministratore o al responsabile del negozio di aggiornare le opzioni WooCommerce all'interno del database contenente configurazioni e opzioni. Tuttavia, la funzione chiamata dietro “pro_woocommerce_update_page_option” non prevede input dell'utente o convalide dei privilegi, il che significa che qualsiasi utente con qualsiasi livello di privilegio può modificare le opzioni.

Sebbene esistano alcune protezioni a monte di questa funzione che potrebbero impedire che questo attacco si verifichi, è possibile divulgare informazioni sensibili per aggirare queste protezioni con qualsiasi account utente che ha effettuato l'accesso. Tenendo presente tutto ciò, un utente malintenzionato potrebbe creare un account amministratore, reindirizzare il traffico del sito verso un sito dannoso o svolgere altre attività dannose.

Per fortuna, questa vulnerabilità è stata corretta il 22 marzo, appena quattro giorni dopo essere stata scoperta e segnalata agli autori. Tuttavia, PatchStack segnalano casi di sfruttamento attivo da parte di diversi indirizzi IP, file caricati su siti vulnerabili e URL di siti modificati in posizioni controllate dagli aggressori. Pertanto, coloro che utilizzano una versione premium di Elementor e WooCommerce dovrebbero aggiornare i propri siti alla versione Elementor 3.11.7 o successiva.