Facepalm: un plugin di sicurezza WordPress con 1 milione di installazioni di password salvate in testo normale

Recentemente, un plugin utilizzato da oltre un milione Sito WordPress si è scoperto che i proprietari avevano un bug in una versione precedente che registrava le password in testo normale. Sebbene il problema sia stato risolto in un aggiornamento, le credenziali potrebbero ancora fluttuare nei log, quindi assicurati di dare un’occhiata.

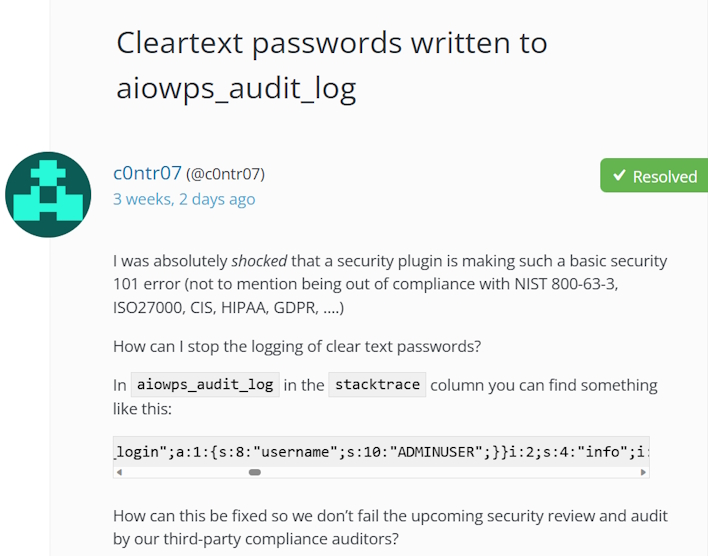

Il plug-in All-In-One Security (AIOS) per WordPress include funzionalità di sicurezza dell’accesso come misuratori di sicurezza della password e autenticazione a due fattori, firewall e protezione dei file e protezione dei contenuti. Anche se si potrebbe pensare che si tratti di un plugin abbastanza robusto, poco più di tre settimane fa è stato scoperto che registra le password in chiaro. Utente c0ntr07 trovato che all’interno di aiowps_audit_log venivano salvati i nomi utente e le password associate.

Questo è stato descritto dal supporto come un problema noto nella versione 5.19 del plugin e verrà risolto nella prossima versione. Tuttavia, c0ntr07 li ha richiamati, chiedendo perché non si trattava di una vulnerabilità critica e ricevendo immediatamente una patch. In precedenza aveva notato che questo tipo di problema non avrebbe consentito la conformità agli standard NIST 800-63-3, ISO27000, CIS, HIPAA, GDPR e altri. A seguito di questa chiamata, il supporto si è adoperato per fornire a c0ntr07 una copia di sviluppo dell’aggiornamento mentre si lavorava per pubblicare l’aggiornamento completo.

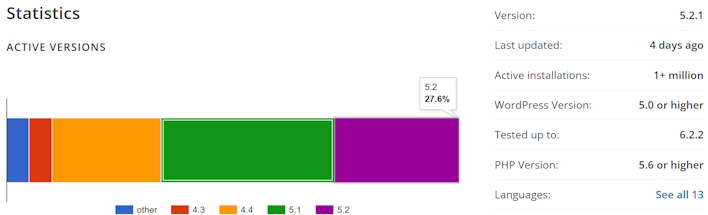

La versione 5.2.0, che avrebbe dovuto risolvere il problema, non ha funzionato per tutti, quindi il team AIOS ha dovuto passare alla versione 5.2.1 per risolvere completamente il problema. In fin dei conti, questo non solo fa luce sui problemi relativi alla fiducia cieca negli strumenti, ma anche su alcune pratiche di sicurezza. IL Blog dell’AIOS rileva che se qualcuno con accesso ai log contenenti le password le prendesse, potrebbero essere utilizzate sul sito WordPress o potenzialmente altrove con un attacco di credential stuffing.

Questo, ovviamente, è un sottile promemoria a non riutilizzare le password, poiché ne basta una sola sicurezza violazione per accedere a tutti i tuoi account, soprattutto se alcuni di essi non utilizzano l’autenticazione a due fattori, il che altrimenti renderebbe le cose un po’ più difficili. Pertanto, ti consigliamo di utilizzare un gestore di password, in modo da dover ricordare solo una password complessa per poter avere una password diversa per ogni sito web. Oltre a ciò, se sei un utente AIOS, è tempo di aggiornare il plug-in ed eliminare i registri per rimanere al sicuro.

Puravive Reviews

08/01/2024 a 00:36I loved you better than you would ever be able to express here. The picture is beautiful, and your wording is elegant; nonetheless, you read it in a short amount of time. I believe that you ought to give it another shot in the near future. If you make sure that this trek is safe, I will most likely try to do that again and again.