Difetto nei componenti aggiuntivi di Elementor e Beaver che consente a chiunque di hackerare i siti WordPress

Attenzione agli utenti di WordPress!

Il tuo sito web potrebbe essere facilmente violato se utilizzi “Componenti aggiuntivi definitivi per Beaver Builder,” O “Componenti aggiuntivi definitivi per Elementor” e non li hai aggiornati di recente alle ultime versioni disponibili.

I ricercatori di sicurezza hanno scoperto una vulnerabilità critica ma facile da sfruttare per bypassare l’autenticazione in entrambi i plugin WordPress premium ampiamente utilizzati che potrebbe consentire agli aggressori remoti di ottenere accesso amministrativo ai siti senza richiedere alcuna password.

La cosa più preoccupante è che gli aggressori opportunisti hanno già iniziato a sfruttare questa vulnerabilità in natura entro 2 giorni dalla sua scoperta per compromettere i siti Web WordPress vulnerabili e installare una backdoor dannosa per un accesso successivo.

Da UTENTE ad AMMINISTRATORE: scopri come gli hacker ottengono il pieno controllo

Scopri le tattiche segrete che gli hacker utilizzano per diventare amministratori, come rilevarlo e bloccarlo prima che sia troppo tardi. Registrati oggi stesso al nostro webinar.

Entrambi i plugin vulnerabili, realizzati dalla società di sviluppo software Brainstorm Force, stanno attualmente alimentando centinaia di migliaia di siti Web WordPress utilizzando i framework Elementor e Beaver Builder, aiutando gli amministratori e i progettisti di siti Web a estendere la funzionalità dei loro siti Web con più widget, moduli e modelli di pagina.

Scoperto dai ricercatori del servizio sicurezza web MalCarela vulnerabilità risiede nel modo in cui entrambi i plugin consentono ai titolari di account WordPress, inclusi gli amministratori, di autenticarsi tramite i meccanismi di accesso di Facebook e Google.

|

| Credito immagine: WebARX |

Secondo l’avviso sulla vulnerabilità, a causa della mancanza di controlli nel metodo di autenticazione quando un utente accede tramite Facebook o Google, i plugin vulnerabili possono essere indotti con l’inganno a consentire agli utenti malintenzionati di accedere come qualsiasi altro utente preso di mira senza richiedere alcuna password.

“Tuttavia, i metodi di autenticazione di Facebook e Google non hanno verificato il token restituito da Facebook e Google e, poiché non richiedono una password, non è stato effettuato alcun controllo della password,” spiegato I ricercatori di WebARX, che hanno anche analizzato la falla e ne hanno confermato lo sfruttamento attivo.

“Per sfruttare la vulnerabilità, l’hacker deve utilizzare l’ID e-mail di un utente amministratore del sito. Nella maggior parte dei casi, queste informazioni possono essere recuperate abbastanza facilmente”, ha affermato MalCare.

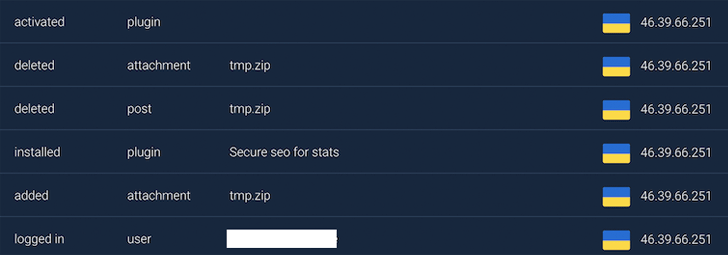

In un’e-mail a The Hacker News, WebARX ha confermato che gli aggressori stanno abusando di questa falla per installare un falso plugin per le statistiche SEO dopo aver caricato un file tmp.zip sul server WordPress di destinazione, che alla fine rilascia un file backdoor wp-xmlrpc.php nella root directory del sito vulnerabile.

MalCare ha scoperto mercoledì questa vulnerabilità che colpisce le versioni dei plugin elencate di seguito e l’ha segnalata agli sviluppatori lo stesso giorno, che hanno poi risolto rapidamente il problema e rilasciato versioni patchate di entrambi in sole 7 ore.

- Componenti aggiuntivi definitivi per Elementor <= 1.20.0

- Componenti aggiuntivi definitivi per Beaver Builder <= 1.24.0

La vulnerabilità di bypass dell’autenticazione è stata risolta con il rilascio di “Ultimate Addons for Elementor versione 1.20.1” e “Componenti aggiuntivi definitivi per Beaver Builder versione 1.24.1,” che si consiglia vivamente di installare i siti Web interessati il prima possibile.