Il plug-in AIOS di WordPress utilizzato da 1 milione di siti ha registrato password in testo normale

È stato scoperto che il plug-in di sicurezza WordPress All-In-One Security (AIOS), utilizzato da oltre un milione di siti WordPress, registrava le password in chiaro dai tentativi di accesso degli utenti al database del sito, mettendo a rischio la sicurezza dell’account.

AIOS è una soluzione all-in-one sviluppata da Updraft, che offre firewall per applicazioni web, protezione dei contenuti e strumenti di sicurezza dell’accesso per i siti WordPress, promettendo di fermare i bot e prevenire attacchi di forza bruta.

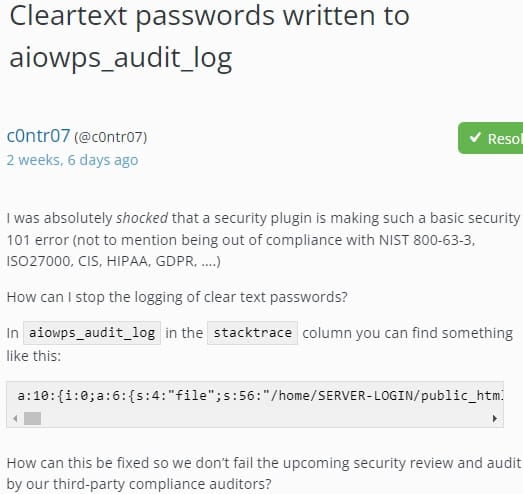

Circa tre settimane fa, un utente riportato che il plugin AIOS v5.1.9 non solo registrava i tentativi di accesso degli utenti al aiowps_audit_log tabella del database, utilizzata per tenere traccia di accessi, disconnessioni ed eventi di accesso non riusciti ma anche per registrare la password immessa.

L’utente ha espresso preoccupazione per il fatto che questa attività violi diversi standard di conformità alla sicurezza, tra cui NIST 800-63 3, ISO 27000 e GDPR.

Tuttavia, l’agente dell’assistenza di Updraft ha risposto dicendo che si trattava di un “bug noto” e promettendo vagamente che una correzione sarebbe stata disponibile nella prossima versione.

Dopo aver realizzato la criticità del problema, il supporto ha offerto build di sviluppo della prossima versione agli utenti interessati due settimane fa. Tuttavia, coloro che hanno tentato di installare le build di sviluppo hanno segnalato problemi al sito Web e che i registri delle password non sono stati rimossi.

Correzione ora disponibile

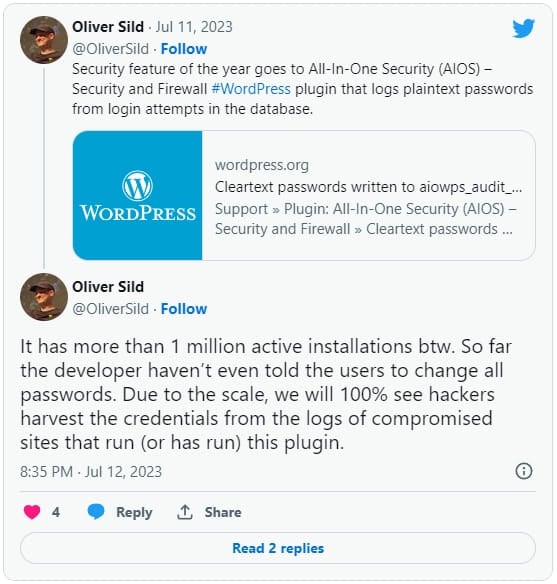

Alla fine, l’11 luglio, il fornitore AIOS ha rilasciato la versione 5.2.0, che include una correzione per impedire il salvataggio delle password in testo normale e cancellare le vecchie voci.

“La versione 5.2.0 di AIOS e gli aggiornamenti più recenti hanno corretto un bug nella versione 5.1.9 che faceva sì che le password degli utenti venissero aggiunte al database WordPress in formato testo normale”, si legge nel comunicato. annuncio di rilascio.

“Sarebbe un problema se [malicious] gli amministratori del sito dovevano provare quelle password su altri servizi in cui i tuoi utenti avrebbero potuto utilizzare la stessa password.”

Se i dettagli di accesso delle persone esposte non sono protetti dall’autenticazione a due fattori su queste altre piattaforme, gli amministratori non autorizzati potrebbero facilmente impossessarsi dei loro account.

A parte lo scenario di amministrazione dannosa, i siti Web che utilizzano AIOS si troverebbero ad affrontare un rischio elevato di violazioni da parte degli hacker, poiché un malintenzionato che accedesse al database del sito potrebbe esfiltrare le password degli utenti in formato testo normale.

Nel momento in cui scrivo, Statistiche di WordPress.org mostrano che circa un quarto degli utenti AIOS ha applicato l’aggiornamento alla 5.2.0, quindi più di 750.000 siti rimangono vulnerabili.

Sfortunatamente, poiché WordPress è un obiettivo comune per gli autori delle minacce, esiste la possibilità che alcuni dei siti che utilizzano AIOS siano già stati compromessi e, considerando che il problema circola online ormai da tre settimane, gli hacker hanno avuto molte opportunità di trarne vantaggio. la risposta lenta del creatore del plugin.

Inoltre, è un peccato che in nessun momento durante il periodo di esposizione Updraft abbia avvertito i propri utenti dell’elevato rischio di esposizione, consigliandoli sulle azioni da intraprendere.

I siti Web che utilizzano AIOS dovrebbero ora aggiornarsi alla versione più recente e chiedere agli utenti di reimpostare le proprie password.