Una nuova vulnerabilità nel popolare plugin WordPress espone oltre 2 milioni di siti ad attacchi informatici

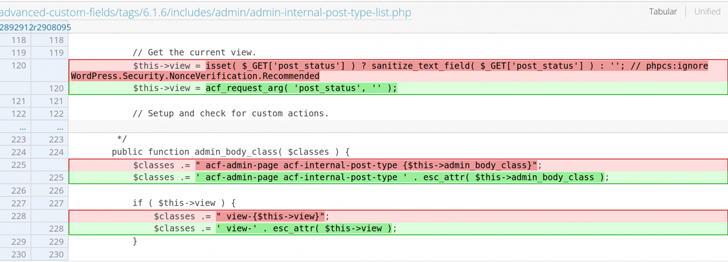

Gli utenti del plugin Advanced Custom Fields per WordPress sono invitati ad aggiornare la versione 6.1.6 in seguito alla scoperta di una falla di sicurezza.

Il problema, a cui è stato assegnato l’identificatore CVE-2023-30777, si riferisce a un caso di cross-site scripting (XSS) riflesso che potrebbe essere utilizzato in modo improprio per iniettare script eseguibili arbitrari in siti Web altrimenti innocui.

Il plugin, disponibile sia in versione gratuita che pro, è terminato due milioni di installazioni attive. Il problema è stato scoperto e segnalato ai manutentori il 2 maggio 2023.

“Questa vulnerabilità consente a qualsiasi utente non autenticato di rubare informazioni sensibili e, in questo caso, di privilegiare l’escalation sul sito WordPress inducendo un utente privilegiato a visitare il percorso URL creato,” ha spiegato Rafie Muhammad, ricercatore di Patchstack. disse.

Sconfiggi le minacce basate sull’intelligenza artificiale con Zero Trust: webinar per professionisti della sicurezza

Le misure di sicurezza tradizionali non bastano nel mondo di oggi. È il momento della sicurezza Zero Trust. Proteggi i tuoi dati come mai prima d’ora.

XSS riflesso Gli attacchi di solito si verificano quando le vittime vengono indotte con l’inganno a fare clic su un collegamento fasullo inviato via e-mail o tramite un altro percorso, provocando l’invio del codice dannoso al sito Web vulnerabile, che riflette l’attacco al browser dell’utente.

Questo elemento di ingegneria sociale fa sì che l’XSS riflesso non abbia la stessa portata e portata degli attacchi XSS archiviati, spingendo gli autori delle minacce a distribuire il collegamento dannoso al maggior numero possibile di vittime.

“[A reflected XSS attack] è tipicamente il risultato di richieste in arrivo non sufficientemente disinfettate, il che consente la manipolazione delle funzioni di un’applicazione web e l’attivazione di script dannosi,” Imperva Appunti.

Vale la pena notare che CVE-2023-30777 può essere attivato su un’installazione o configurazione predefinita di Campi personalizzati avanzati, sebbene sia possibile farlo anche da utenti registrati che hanno accesso al plug-in.

Lo sviluppo avviene quando Craft CMS ha corretto due difetti XSS di media gravità (CVE-2023-30177 E CVE-2023-31144) che potrebbe essere sfruttato da un autore di minacce per fornire payload dannosi.

Ne consegue inoltre la divulgazione di un’altra falla XSS nel prodotto cPanel (CVE-2023-29489Punteggio CVSS: 6.1) che potrebbe essere sfruttato senza alcuna autenticazione per eseguire JavaScript arbitrario.

“Un utente malintenzionato non può solo attaccare le porte di gestione di cPanel ma anche le applicazioni in esecuzione sulle porte 80 e 443”, Shubham Shah di Assetnote disseaggiungerlo potrebbe consentire a un avversario di dirottare la sessione cPanel di un utente valido.

“Una volta che si agisce per conto di un utente autenticato di cPanel, di solito è banale caricare una shell web e ottenere l’esecuzione del comando.”

CVE-2023-30777 è sottoposto a sfruttamento attivo

Gli autori delle minacce stanno sfruttando attivamente la falla di cross-site scripting (XSS) nel plugin Advanced Custom Fields di WordPress come parte di un’attività di scansione indiscriminata, ha affermato la società di sicurezza web Akamai divulgato in un rapporto pubblicato la settimana scorsa.

Gli attacchi sono iniziati “entro 24 ore dalla resa pubblica del PoC dell’exploit”, ha osservato la società, aggiungendo che l’autore della minaccia ha copiato e riutilizzato il codice di esempio rilasciato da Patchstack all’inizio di questo mese.

“Il tasso di sfruttamento delle vulnerabilità emergenti e recentemente rivelate rimane elevato e sta diventando più rapido”, ha affermato Ryan Barnett di Akamai. “La gestione delle patch è una parte fondamentale della strategia di sicurezza e riduzione dei rischi di un’organizzazione.”