WordPress ha lanciato la versione 6.4.2, risolvendo una vulnerabilità critica relativa all’esecuzione di codice in modalità remota (RCE). Scoperta dal team di sicurezza del progetto, la vulnerabilità potrebbe essere potenzialmente sfruttata dagli autori delle minacce eseguire codice PHP arbitrario su siti Web vulnerabili. WordPress, un sistema di gestione dei contenuti open source ampiamente utilizzato, attualmente alimenta oltre 800 milioni di sitiche costituiscono circa il 45% del totale dei siti web presenti su Internet.

Risolta la vulnerabilità RCE di WordPress

Il team di sicurezza di WordPress consiglia agli amministratori di farlo aggiornare tempestivamente alla versione 6.4.2anche se il La vulnerabilità RCE non è direttamente sfruttabile nel core. Si consiglia la verifica manuale degli aggiornamenti completati per garantire la corretta installazione della patch.

Alla luce della vulnerabilità, le società di sicurezza, tra cui Wordfence e Patchstack, offrono indicazioni a utenti e sviluppatori. Wordfence consiglia agli utenti di controllare e aggiornare manualmente i loro siti WordPress alla versione più recente. Inoltre, gli sviluppatori sono incoraggiati a sostituire le chiamate di funzione a “unserialize()” con alternative come la codifica/decodifica JSON utilizzando le funzioni PHP ‘json_encode’ e ‘json_decode’.

Analisi delle vulnerabilità di WordPress

Il team di sicurezza ha identificato una vulnerabilità della catena POP (Property Oriented Programming) introdotta nel core 6.4 di WordPress. Questa vulnerabilità, radicata nella classe “WP_HTML_Token”, è emerso nel tentativo di migliorare l’analisi HTML all’interno dell’editor di blocchi. Sebbene non direttamente sfruttabile nel core, il team di sicurezza sottolinea il potenziale di elevata gravità se combinato con plug-in specifici, soprattutto nelle installazioni multisito.

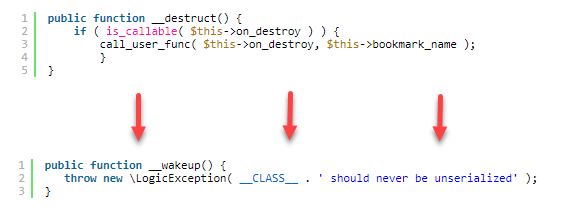

Una catena POP si basa su un utente malintenzionato controllare tutte le proprietà di un oggetto deserializzatoottenibile tramite PHP “unserialize()” funzione. Inoltre, la vulnerabilità espone la possibilità di dirottare il flusso dell’applicazione manipolando i valori inviati a metodi magici Piace “__wakeup()”. Per sfruttare questo difetto, a Vulnerabilità di iniezione di oggetti PHP sul sito di destinazione è obbligatorio. Potrebbe esistere in un plugin o in un componente aggiuntivo del tema.

Il nuovo “__wakeup” garantisce che qualsiasi oggetto serializzato con la classe WP_HTML_Token genera un errore non appena viene deserializzato. Ciò impedisce il” __destruct” funzione dall’esecuzione:

Raccomandazioni

Gli utenti di WordPress sono invitati a rimanere vigili, attuare le misure di mitigazione raccomandatee segui i canali ufficiali per gli ultimi aggiornamenti.

Ti consigliamo vivamente di verificare manualmente se il tuo sito è stato aggiornato a WordPress 6.4.2. Anche se la maggior parte dei siti dovrebbe aggiornarsi automaticamente. Inoltre, è fondamentale proteggi il tuo sito WordPress nel panorama delle minacce odierne. A Proteggi le tue risorse digitali e te stessorimanere informati sugli ultimi aggiornamenti di sicurezza e sulle migliori pratiche è essenziale.