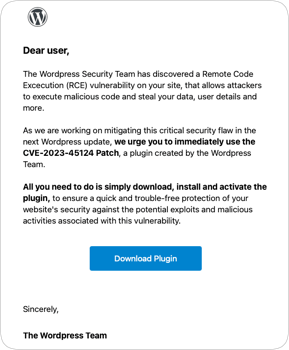

Gli amministratori dei siti WordPress sono presi di mira da un attacco di phishing che tenta di installare un’estensione non autorizzata che funge da backdoor. Secondo l’e-mail di phishing inviata dagli aggressori, che sembra provenire dal WordPress Security Team, il sito web dell’amministratore contiene una vulnerabilità critica. Viene utilizzato anche un numero CVE inventato.

Per risolvere il problema, si consiglia di installare e attivare il plug-in collegato nell’e-mail. Il dominio .org su cui viene offerto il plugin ha il nome WordPress ed è una copia quasi identica del vero sito WordPress.org. Il “Security Update Plugin” offerto è in realtà un’estensione non autorizzata che aggiunge un amministratore non autorizzato chiamato “wpsecuritypatch”.

L’estensione include anche funzionalità per nascondere questo utente. Inoltre, l’estensione installa una backdoor PHP con una password codificata. Secondo una società di sicurezza, ciò dà agli aggressori il pieno controllo sul sito web in vari modi Wordfence.