Il plugin premium per WordPress “Gravity Forms”, attualmente utilizzato da oltre 930.000 siti web, è vulnerabile all’iniezione di oggetti PHP non autenticati.

Gravity Forms è un proprietario di siti Web per la creazione di moduli personalizzati utilizzo per creare pagamenti, registrazioni, caricamenti di file o qualsiasi altra forma richiesta per le interazioni o le transazioni tra i visitatori e il sito.

Sul suo sito web, Gravity Forms afferma di essere utilizzato da un’ampia varietà di grandi aziende, tra cui Airbnb, ESPN, Nike, NASA, PennState e Unicef.

La vulnerabilità, tracciata come CVE-2023-28782, colpisce tutte le versioni del plugin dalla 2.73 in poi.

Il difetto è stato scoperto da PatchStack il 27 marzo 2023 e risolto dal fornitore con il rilascio della versione 2.7.4, resa disponibile l’11 aprile 2023.

Si consiglia agli amministratori del sito Web che utilizzano Gravity Forms di applicare l’aggiornamento di sicurezza disponibile il prima possibile.

Dettagli difettosi

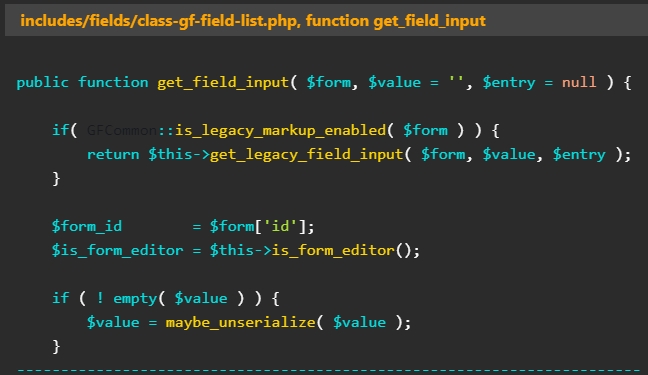

Il problema nasce dalla mancanza di controlli di input forniti dall’utente per la funzione “forse_unserialize” e può essere attivato inviando dati a un modulo creato con Gravity Forms.

“Poiché PHP consente la serializzazione degli oggetti, un utente non autenticato potrebbe passare stringhe serializzate ad hoc a una chiamata di unserialize vulnerabile, con conseguente inserimento arbitrario di oggetti PHP nell’ambito dell’applicazione,” avvisa PatchStack nel report.

“Si noti che questa vulnerabilità potrebbe essere attivata durante un’installazione o una configurazione predefinita del plug-in Gravity Forms e richiede solo un modulo creato che contenga un campo elenco.”

Nonostante la potenziale gravità di CVE-2023-28782, gli analisti di PatchStack non sono riusciti a trovare un problema significativo Catena POP (programmazione orientata alla proprietà). nel plugin vulnerabile, mitigando in qualche modo il rischio.

Tuttavia, il rischio rimane grave se lo stesso sito utilizza altri plugin o temi che contengono una catena POP, il che non è raro considerando l’ampia gamma di plugin e temi WordPress disponibili e i diversi livelli di qualità del codice e consapevolezza della sicurezza tra gli sviluppatori.

In questi casi, lo sfruttamento di CVE-2023-28782 potrebbe portare all’accesso e alla modifica arbitrari dei file, all’esfiltrazione di dati di utenti/membri, all’esecuzione di codice e altro ancora.

Il fornitore del plugin ha risolto il problema rimuovendo l’uso della funzione ‘maybe_unserialize’ dal plugin Gravity Forms nella versione 2.74.

È anche importante applicare eventuali aggiornamenti a tutti i plugin e temi attivi sul tuo sito WordPress, poiché le correzioni di sicurezza potrebbero eliminare i vettori di attacco, come le catene POP, che potrebbero essere sfruttate in questo caso per lanciare attacchi dannosi.