Il National Vulnerability Database (NVD) del governo degli Stati Uniti ha pubblicato un avviso su una vulnerabilità scoperta nel plugin WordPress WP Statistics che colpisce fino a 600.000 installazioni attive.

Alla vulnerabilità è stato assegnato un punteggio di livello di minaccia medio pari a 6,5 su una scala da 1 a 10, dove il livello 10 rappresenta il livello di vulnerabilità più grave.

Falsificazione di richieste intersito WP Statistics (CSRF)

È stato riscontrato che il plug-in WP Statistics contiene una vulnerabilità Cross-Site Request Forgery che potrebbe consentire a un utente malintenzionato di compromettere un sito Web attivando o disattivando plug-in.

Una falsificazione di richieste tra siti è un attacco che richiede a un utente registrato del sito Web (come un amministratore) di eseguire un’azione come fare clic su un collegamento, consentendo quindi a un utente malintenzionato di sfruttare una lacuna di sicurezza.

La lacuna di sicurezza in questo caso è una “convalida nonce mancante o errata”.

Un nonce di WordPress è un token di sicurezza fornito a un utente registrato che consente a tale utente di eseguire in modo sicuro azioni che solo un utente registrato può eseguire.

Le pagine degli sviluppatori di WordPress spiegano il nonce con l’esempio di un amministratore che cancella un post.

WordPress potrebbe generare un URL come questo quando un utente con livello di amministratore elimina un post.

Di seguito è riportato un esempio ipotetico di un URL generato durante l’eliminazione di un post con un numero ID 123:

http://example.com/wp-admin/post.php?post=123&action=trash

Un amministratore registrato del sito WordPress rileverebbe un nonce e l’URL, nell’esempio, potrebbe assomigliare a questo:

http://example.com/wp-admin/post.php?post=123&action=trash&_wpnonce=b192fc4204

Quest’ultima parte, &_wpnonce=b192fc4204è il nonce.

Quindi, ciò che sta accadendo è che il nonce manca o non è adeguatamente convalidato all’interno del plug-in WP Statistics e ciò crea una lacuna di sicurezza che un hacker malintenzionato può sfruttare.

Il database nazionale delle vulnerabilità (NVD) lo spiega come questo:

“Il plugin WP Statistics per WordPress è vulnerabile alla falsificazione di richieste cross-site nelle versioni fino alla 13.1.1 inclusa. Ciò è dovuto alla convalida nonce mancante o errata sulla funzione view().

Ciò consente agli aggressori non autenticati di attivare e disattivare plugin arbitrari, tramite una richiesta contraffatta concessa possono ingannare un amministratore del sito inducendolo a eseguire un’azione come fare clic su un collegamento.

Patch di vulnerabilità CSRF

La vulnerabilità del plugin WP Statistics interessa la versione fino alla 13.1.1 inclusa. Tuttavia da allora sono state aggiunte numerose correzioni di sicurezza, inclusa la versione 13.2.11, oltre a correzioni aggiuntive successive.

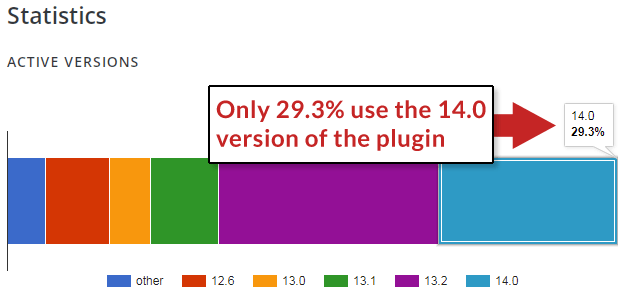

La versione attuale del plugin è 14.0.1. Al momento solo il 29,3% degli utenti utilizza la versione più aggiornata.

Gli utenti della versione obsoleta del plugin potrebbero voler prendere in considerazione l’aggiornamento alla versione più recente.

Leggi l’avviso di sicurezza NVD:

Immagine in primo piano di Shutterstock/Asier Romero