La vulnerabilità del plugin WordPress mette a rischio due milioni di siti web • Graham Cluley

Un popolare plugin per WordPress potrebbe mettere a rischio di attacco circa due milioni di siti web.

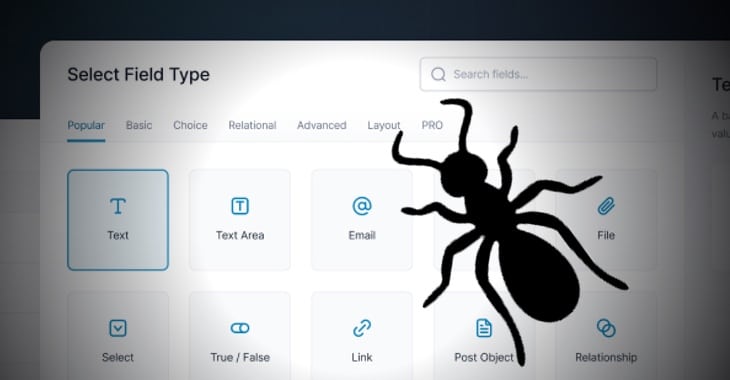

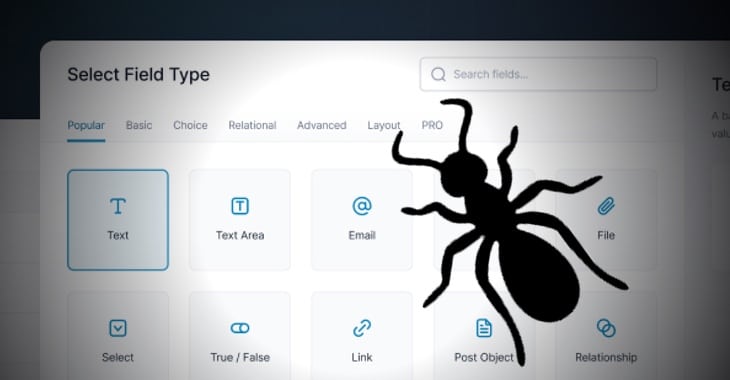

Milioni di siti Web basati su WordPress utilizzano i plug-in Advanced Custom Fields e Advanced Custom Fields Pro, che secondo i ricercatori di sicurezza sono vulnerabili agli attacchi di cross-site scripting (XSS).

L’elevata gravità della vulnerabilità avrebbe potuto consentire a un hacker malintenzionato di inserire script dannosi, come reindirizzamenti, pubblicità e altri contenuti HTML nel sito Web che verrebbero eseguiti quando gli utenti visitavano il sito Web di destinazione.

Per fortuna, la vulnerabilità è stata in qualche modo mitigata dal fatto che poteva essere sfruttata solo da utenti registrati che avevano accesso al plugin vulnerabile, il che significa che un utente malintenzionato non registrato avrebbe dovuto ingannare qualcuno che aveva effettuato l’accesso con l’appropriato privilegi per visitare un URL dannoso per attivare un attacco.

Sebbene ciò sia chiaramente molto meglio che se l’attacco potesse essere avviato da chiunque acceda al sito web, è comunque importante che i siti interessati vengano tempestivamente aggiornati con patch.

Il ricercatore di sicurezza Rafie Muhammad scoperto la vulnerabilità XSS tre giorni fa e lo sviluppatore di plugin WPEngine ha rilasciato ieri una patch.

Gli amministratori dei siti Web WordPress che utilizzano i plug-in interessati devono assicurarsi di aver aggiornato i campi personalizzati avanzati alla versione 6.1.6 o successiva.

Utilizzo i campi personalizzati avanzati qui su grahamcluley.com, quindi quando ho sentito parlare per la prima volta della vulnerabilità mi sono reso conto che dovevo applicare una patch al plug-in nella console di amministrazione di WordPress il più rapidamente possibile.

Fortunatamente, si è scoperto che Advanced Custom Fields era uno dei plugin che ho scelto di consentire aggiornare automaticamente.

Non è stata presentata alcuna prova che qualcuno abbia sfruttato in modo dannoso la falla di sicurezza nelle versioni vulnerabili del plugin, anche se ovviamente ciò non significa che ciò non sia accaduto.

Hai trovato interessante questo articolo? Segui Graham Cluley su Twitter, MastodonteO Discussioni per leggere di più sui contenuti esclusivi che pubblichiamo.