Gli hacker sfruttano il difetto del plugin WordPress senza patch per creare account amministrativi segreti

Ben 200.000 siti Web WordPress sono a rischio di attacchi continui che sfruttano una vulnerabilità di sicurezza critica senza patch nel plug-in Ultimate Member.

Il difetto, tracciato come CVE-2023-3460 (punteggio CVSS: 9,8), influisce su tutte le versioni del plug-in Ultimate Member, inclusa l’ultima versione (2.6.6) rilasciata il 29 giugno 2023.

Il membro finale è un plugin popolare che facilita la creazione di profili utente e comunità sui siti WordPress. Fornisce inoltre funzionalità di gestione dell’account.

“Si tratta di un problema molto serio: gli aggressori non autenticati potrebbero sfruttare questa vulnerabilità per creare nuovi account utente con privilegi amministrativi, dando loro il potere di assumere il controllo completo dei siti interessati”, ha affermato la società di sicurezza WordPress WPScan. disse in un avviso.

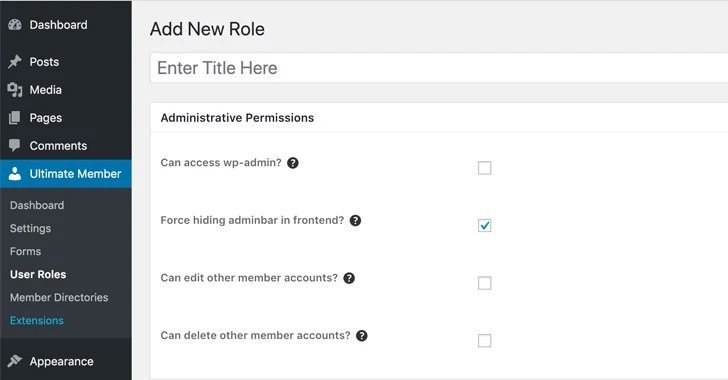

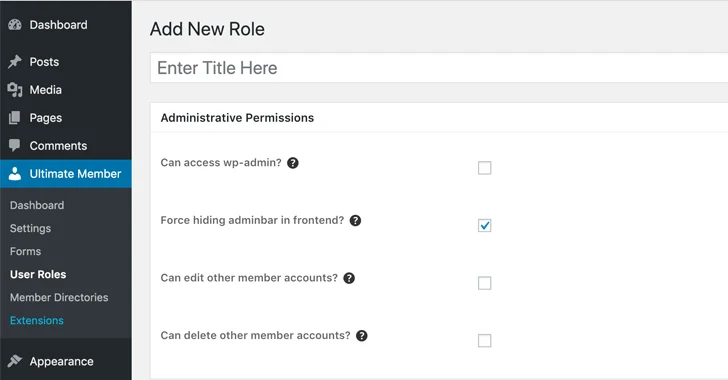

Sebbene i dettagli sulla falla siano stati nascosti a causa di abusi attivi, esso deriva da una logica di blocklist inadeguata che consente agli aggressori di alterare il metavalore utente wp_capabilities di un nuovo utente in quello di un amministratore e ottenere pieno accesso al sito.

“Mentre il plugin ha un elenco preimpostato di chiavi vietate, che un utente non dovrebbe essere in grado di aggiornare, ci sono modi banali per bypassare i filtri messi in atto come utilizzare vari casi, barre e codifica dei caratteri in un valore di meta chiave fornito nelle versioni vulnerabili del plugin,” la ricercatrice di Wordfence Chloe Chamberland disse.

La questione è venuta alla luce dopo rapporti è emerso di account amministratori non autorizzati aggiunti ai siti interessati, spingendo i manutentori del plugin a rilasciare correzioni parziali nelle versioni 2.6.4, 2.6.5 e 2.6.6. Un nuovo aggiornamento è previsto che verrà rilasciato nei prossimi giorni.

“Una vulnerabilità di escalation dei privilegi utilizzata tramite UM Forms”, ha affermato Ultimate Member nelle sue note di rilascio. “È nota in molti che questa vulnerabilità ha consentito a estranei di creare utenti WordPress a livello di amministratore.”

WPScan, tuttavia, ha sottolineato che le patch sono incomplete e che ha trovato numerosi metodi per aggirarle, il che significa che il problema è ancora attivamente sfruttabile.

Negli attacchi osservati, la falla viene utilizzata per registrare nuovi account con i nomi apadmins, se_brutal, segs_brutal, wpadmins, wpengine_backup e wpenginer per caricare plugin e temi dannosi attraverso il pannello di amministrazione del sito.

Si consiglia agli utenti di Ultimate Member di disabilitare il plugin fino a quando non sarà resa disponibile una patch adeguata che copra completamente la falla di sicurezza. Si consiglia inoltre di controllare tutti gli utenti con livello di amministratore sui siti Web per determinare se sono stati aggiunti account non autorizzati.

Rilasciata la versione 2.6.7 di Ultimate Member

Gli autori di Ultimate Member hanno rilasciato versione 2.6.7 del plugin il 1 luglio per risolvere il difetto di escalation dei privilegi attivamente sfruttato. Come misura di sicurezza aggiuntiva, prevedono inoltre di fornire una nuova funzionalità all’interno del plug-in per consentire agli amministratori del sito Web di reimpostare le password per tutti gli utenti.

“2.6.7 introduce la whitelist per le meta chiavi che memorizziamo durante l’invio dei moduli”, i manutentori disse in una consulenza indipendente. “2.6.7 separa inoltre i dati delle impostazioni del modulo e i dati inviati e li gestisce in 2 variabili diverse.”